Безопасность iPhone. Как защитить себя от хакеров и ревнивой подружки

Рассказал, как защитить фотографии и переписку на своём iPhone от посторонних глаз.

Влад Гороховский

Редактор. Пишу про софт и гаджеты, которые мне интересны. Делаю клавиатурный тренажер KeyKey для Mac.

Влад Гороховский

Есть миф, что iOS — безопасная система. Отчасти это так. Apple уделяет большое внимание защите пользовательских данных, не пропускает вредоносные программы в App Store и контролирует доступ софта к данным.

Самый простой способ проникнуть в ваш телефон — социальная инженерия. Она легко сработает если вы пренебрегаете простыми правилами цифровой безопасности: используете слабые или повторяющиеся пароли, без разбора оставляете свои данные в сети. В подавляющем большинстве случаев, кража личных данных происходит из-за невнимательности и безответственности владельца устройства.

Но есть и другая угроза вашим данным — спецслужбы, правительства и хакеры. Последние ищут уязвимости и продают их на чёрном рынке тем же спецслужбам, чтобы они могли просматривать содержимое вашего телефона.

Звучит пафосно, но это реальность. И именно на этом кейсе хорошо разобрать общие принципы безопасности iOS.

Что происходит между FBI и Apple

История началась в 2015 году, когда FBI попросила Apple помочь разблокировать iPhone 5c «стрелка из Сан-Бернардино» чтобы получить дополнительные данные для расследования. Напомню, что его владелец Сайед Фарук застрелил 14 человек.

Apple отказала в помощи объясняя это тем, что всё шифрование происходит на телефоне и у неё нет мастер-ключей для разблокировки устройства.

После этого FBI попросили Apple создать специальную версию прошивки с бэкдором, которую можно установить поверх существующей, а затем разблокировать телефон. Но в Apple также отказались это делать мотивируя это тем, что существование такой версии iOS будет нести угрозу всем пользователям телефонов.

В какой-то момент в спор между FBI и Apple вклинилась неизвестная компания, которая предложила разблокировать телефон за кругленькую сумму. По слухам это была Израильская фирма Cellebrite, а устройство разблокировки обошлось американскому правительству в миллион долларов.

С тех пор подобные устройства появились во многих полицейских участках. Согласно одному исследованию, минимум 11 штатов в 2019 году потратили на подобные решения взлома около четырёх миллионов долларов. Причём, помимо Cellebrite, в игру вступили и другие компании.

Работают подобные решения просто: телефон подключается к специальному устройству, которое может бесконечно долго перебирать пароли, игнорируя опцию очистки телефона при десяти неудачных вводах пароля.

В это же время Apple не стояла на месте и прикрыла ошибку в iOS, которая делала возможным этот перебор. А также отключила возможность заблокированными iPhone и iPad обмениваться данными с другими устройствами.

Если у вас уже стоит iOS 13, то разблокировать ваш телефон подобными метродом уже не получится. Но как обстоят дела на самом деле общественности пока неизвестно. Вероятно, что та же Cellebrite нашла другой метод взлома и успешно продаёт полиции его.

Но прямой взлом телефона — не единственный способ получить пользовательские данные. Куда проще получить доступ к резервной копии iCloud. И вот тут уже становится совсем интересно.

Оказывается, Apple пока не умеет делать индивидуальное шифрование облачных резервных копий. Конечно они зашифрованы, но при желании в Купертино их могут расшифровать.

Этим активно пользуется в FBI. За 2019 Бюро удаленно проверило около 6000 аккаунтов пользователей без их ведома.

Кроме этого, Бюро давило на Apple и просило не делать индивидуального шифрования. В конце концов в Купертино сдались и, в январе 2020 года, отказались от этих планов. Об этом изданию Routers сообщили несколько источников в FBI и Apple.

Из всего вышесказанного можно сделать два заключения:

- FBI может получить доступ к вашей резервной копии iCloud. Вероятнее всего это касается правоохранителей и других государств;

- Устройства, не обновлённые до iOS 13, легко разблокируются при помощи специальных устройств, которые есть у полиции. Подбор пароля к iOS 13 либо уже возможен, либо станет возможен в ближайшее время;

Исходя из этого давайте разберём, как можно обезопасить ваши личные данные от посторонних глаз.

1. Откажитесь от iCloud

Какую проблему решает: Apple не сможет выдать содержимое вашего облачного хранилища по запросу правоохранительных органов.

Это можно рекомендовать журналистам-расследователям, гражданским активистам и всем, за кем могут неправомерно следить. Обычным пользователям это принесёт больше неудобств.

При отказе от iCloud ваши фотографии, переписки, контакты останутся только на телефоне, который сам по себе уже хорошо защищён. Удаленно просмотреть его содержимое не получиться.

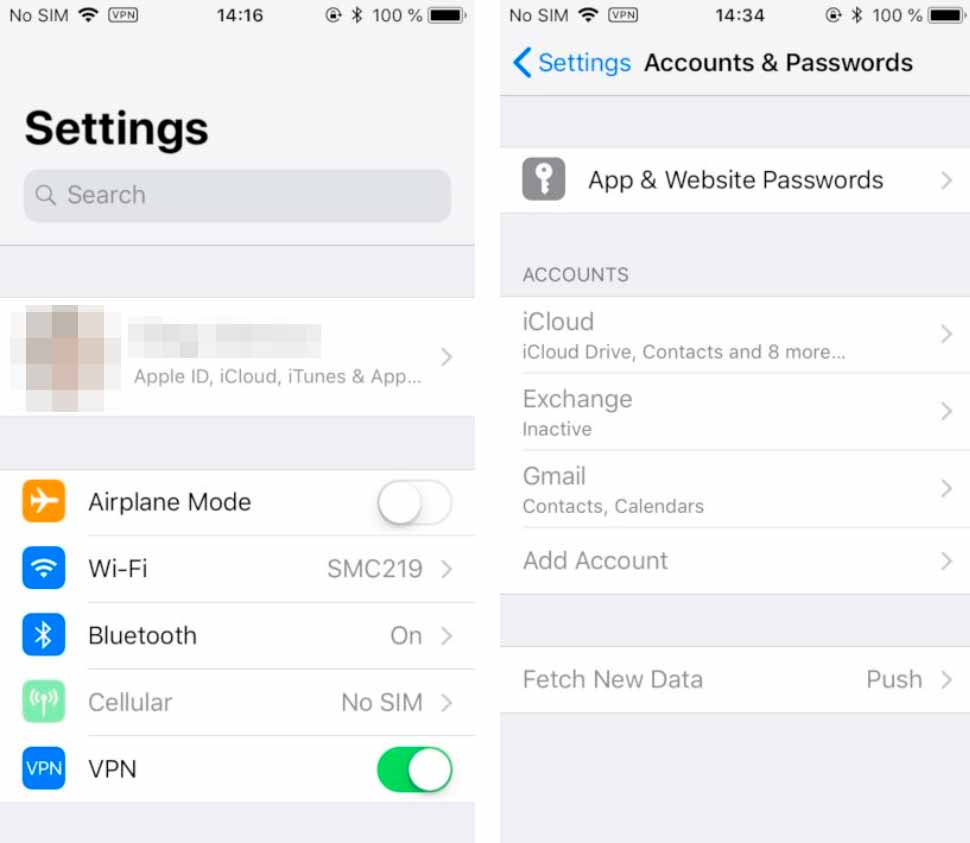

Отключить резервное копирование iCloud:

Настройки ▸ Ваше имя ▸ iCloud

Но при отказе от iCloud вы рискуете потерять доступ к своим данным при физической потере устройства. Чтобы этого не произошло, придется самостоятельной делать бэкапы на компьютер.

Локальный бэкап можно делать вручную через Finder, либо при помощи специальных программ вроде iMazing. Последняя умеет делать это автоматически по WiFi.

2.Используйте шести или восьмизначный пароль

Какую проблему решает: усложняет разблокировку телефона при помощи перебора пароля специальными устройствами. Сложнее подсмотреть и заполнить ваш пароль из-за плеча.

Тот, кто знает цифровой пароль от вашего телефона, имеет практически полный доступ к его данным. Например он может:

— посмотреть другие пароли, сохранённые в связке ключей;

— добавить свой отпечаток пальца или лицо для Face ID;

— смотреть содержимое любых приложений;

— изменить настройки iCloud;

— переписать фотографии, адресную книгу на компьютер.

Оборона своего основного пароля, установленного для планшета или телефона — первоочередная задача. Пароль банально должен быть сложным и длинным. Никаких дат рождения и простых паттернов.

По умолчанию iOS 13+ предлагает использовать шестизначный пароль, вместо привычного четырехзначного. Apple перешла на шестизначный пароль и дополнительные уловки в защите после появления устройств типа Cellebrite и GrayKey.

Длинный пароль нужен для увеличения времени взлома. Например, с учетом ограничений по скорости перебора, на подбор четырёхзначного пароля GrabKey тратит около 7 минут. Шестизначного — 11 часов. Восьмизнаного — 50 дней.

В iOS 13 Apple прикрыла дыру в защите и дополнительно ограничила доступ к устройству через Lightening-порт, когда устройство заблокировано. Так что никакие внешние устройства подлючить к заблокированому телефону больше не получится. Теоретически. Как обстоят дела на самом деле мы пока не знаем.

Увеличить длину пароля можно в настройках:

Настройки ▸ Face ID ▸ Face ID и код-пароль ▸ Сменить код-пароль

Также убедитесь, что включена автоматическая очистка телефона после десяти неправильных попыток ввода пароля:

Настройки ▸ Face ID ▸ Face ID и код-пароль ▸ Стирание данных

И наконец, проверьте, что к телефону нет доступа через Lightening-порт, когда он заблокирован:

Настройки ▸ Face ID ▸ Face ID и код-пароль ▸ USB-аксессуары

3. Устанавливайте последние обновления iOS

Какую проблему решает: обновления закрывают «дыры» в безопасности, которые могут быть использованы для взлома устройства.

Тут снова надо вспомнить про Cellebrite. Существование этой коробочки обязано багу в iOS, который был актуален вплоть до версии 12.3. Поэтому важно не забывать ставить последние обновления, где Apple старается максимально быстро прикрывать подобные дыры.

Я лично знаю людей, которые могут по полгода игнорировать уведомления телефона с просьбой обновиться до последней версии. К тому же, скачанные, но не установленные обновления, могут занимать гигабайты ценного места в памяти.

Влад Гороховский Mac OS World

Проверить наличие обновлений можно в:

Настройки ▸ Основные ▸ Обновление ПО

4. Убедитесь, что удаленный поиск iPhone включён

Какую проблему решает: дает шанс найти телефон при потере или краже.

Эта функция позволяет отследить пложение вашего телефона с любого доверенного устройства или iCloud.

«Поиск iPhone» однажды выручил и меня. Как-то я не смог найти свой телефон и подумал, что он выпал из кармана. Но оказалось, что я забыл его в уборной кофейни. Если бы не функция «Поиск iPhone», то мне бы врядли удалось быстро сориентироваться и забрать телефон.

Чтобы включить «Найти iPhone» зайдите в:

Настройки ▸ Ваша учетная запись ▸ Локатор ▸ Найти iPhone

4. Научитесь быстро отключать Face ID и Touch ID

Какую проблему решает: телефон временно не воспринимает ваше лицо и отпечатки пальцев, поэтому его нельзя разблокировать пока вы спите.

Face ID и Touch ID не добавляют устройствам безопасности, они лишь позволяют упростить ввод цифрового пароля устройства или других приложений. При желании кто угодно может разблокировать ваш телефон при помощи этих функций просто применив к вам силу.

Если вы пользуетесь Face ID, то для начала убедитесь, что ваш телефон автоматически разблокируется только тогда, когда вы смотрите на него. В этом случае ваш телефон не смогут разблокироовать, пока вы спите.

По умолчанию опция распознавания внимания отключена, включить ее можно в:

Настройки ▸ Face ID ▸ Face ID и код-пароль ▸ Распознавание внимания и Требовать внимание для Face ID

А теперь запомните хитрость. В случае непредвиденных ситуаций можно быстро отключить Face ID и Touch ID. После чего устройство перестанет реагировать на ваше лицо и пальцы, а для его разблокировки придётся ввести цифровой код.

Чтобы разово отключить FaceID и Touch ID — одновременно зажмите кнопку питания и любую кнопку регулировки громкости. Как только вы почувствуете вибрацию и увидите слайдер «Выключить телефон», Face ID и Touch ID станут неактивны. Теперь разблокировать телефон можно только при помощи цифрового пароля.

После удачного ввода цифрового кода Face ID и Touch ID снова заработают как ни в чем не бывало.

5. Включите для Apple ID двухфакторную аутентификацию (2FA)

Какую проблему решает: защищает ваш аккаунт даже если злоумышленник узнает ваш логин и пароль.

Защита Apple ID — вторая важная задача. Ваша учетная запись открывает доступ в iCloud, где хранятся многие личные данные: контакты, некоторые переписки, фотографии. Зная пароль и логин от Apple ID, все это становится доступно через любой браузер.

Двуфакторная аутентификация для Apple ID добавляет к авторизации дополнительный одноразовый пароль, который приходит на доверительное устройство или по SMS. То есть без доступа к вашему разблокированному iPhone, iPad или Mac, попасть в iCloud не получится. Даже если злоумышленник узнает пароль от Apple ID.

Включить 2FA можно в настройках:

Настройки ▸ Ваше имя ▸ Пароль и безопасность ▸ Двуфакторная аутентификация

Некоторые приложения, сервисы и социальные сети также имеют опцию двухфакторной аутентификации. Если вы видите такую опцию — не игнорируйте её и включайте.

Влад Гороховский Mac OS World

6. Выключите действия с экрана блокировки

Какую проблему решает: скрывает информацию календаря, планировщика и других виджетов, когда телефон заблокирован.

По умолчанию любой желающий может узнать немного информации о вас даже не разблокировав телефон. Например глянув, какие дела записаны в ваш календарь или попросив Siri куда-то позвонить. Также с заблокированного экрана доступен Центр Управления, где можно отключить WiFi и Bluetooth, тем самым быстро деактивировав функцию «поиск iPhonе».

Лично я отключил с экрана блокировки все действия, кроме Siri. В реальной жизни это никак не отразилось на комфорте, так как все фишки сразу становятся доступны, как только телефон распознаёт ваше лицо или отпечаток пальца.

Чтобы отключить лишние действия с экрана блокировки:

Настройки ▸ Face ID и код-пароль ▸ Доступ с блокировкой экрана

7. Используйте VPN в публичных WiFi-сетях

Какую проблему решает: защищает от кражи логинов и паролей через подмену веб-страниц

В крупных городах бесплатные WiFi на каждом углу. Тяжело представить, через что проходит весь ваш трафик и какие сайты-подделки могут вам подсунуть вместо оригинальных. Сделать липовую точку доступа с фейковыми страницами может даже школьник при помощи часов с Aliexpress.

💰Часы с возможностью создавать веб-сервер для подмены сайтов, AliexpressЧтобы обезопасить себя от подобных угроз просто используйте VPN. В этом случае риск утечки ваших данных сводится к минимуму.

Я сам пользуюсь сервисом TunnelBear. Клиент я настроил так, что он автоматически устанавливает VPN-соединение во всех сетях, кроме домашнего WiFi и мобильного интернета на iPhone. Настроил один раз и забыл, все работает автоматически.

Читатели говорят, что в России сайт TunnleBear заблокирован. Но его клиент для iOS свободно можно скачать с App Store и зарегистрироваться оттуда.

Единственный минус при постоянном использовании VPN — повышенное потребление батареи на старых устройствах. Например, на моем iPhone 7 сразу было заметно, что батарея садится быстрее. А вот на iPhone 11 никаких изменений я не заметил, поэтому использую его постоянно в незнакомых сетях, к точкам доступа которых я не контролирую доступ.

8. Пользуйтесь менеджером паролей

Какую проблему решает: помогает использовать уникальные и сложные пароли.

Менеджер паролей решает проблему с запоминанием логинов и паролей от сайтов, сервисов и учетных записей приложений. Он хранит все ваши логины в одном зашифрованном хранилище и может быстро подставить в соответсвующие поля в браузере или других приложениях. Кроме этого, хорошие менеджеры паролей могут генерировать одноразовые пароли для 2FA-авторизаций.

В последних версиях iOS Apple улучшила интеграцию сторонних менеджеров паролей в систему. Теперь автоматическое заполнение работает так же хорошо, как и стандартная Связка Ключей.

То есть вы кликаете на поле ввода пароля, а телефон сразу предлагает поставить вам соответсвующие логин и пароль. Если вы согласны, то телефон попросит вас авторизироваться при помощи отпечатка пальца или сделает это автоматически при наличии Face ID.

1Password автоматически подставляет пароли, если телефон распознает ваше лицо или отпечаток пальца

Лично я уже лет десять пользуюсь сервисом 1Password. 1P умеет автоматически генерировать и подставлять одноразовые пароли для большинства сервисов, которые поддерживают двухфакторную авторизацию. Хранит защищённые заметки, банковские карты и любые вложения: ключи шифрования, копии документов. И это его главное преимущество по сравнению со стандартной связкой ключей.

В качестве альтернатив посмотрите на RememBear, LastPass и Dashlane.

Увы, но у всех менеджеров паролей для iOS пока есть проблема. Из-за ограничений iOS все они не умеют автоматически сохранять новые пароли при их заполнении в Safari.

Если вы собираетесь использовать их только на планшете или телефоне, то новые пароли придётся сохранять вручную. Что не очень то и удобно. В этом случае вам лучше пользоваться стандартной Связкой ключей.

Чтобы включить Связку Ключей:

Настройки ▸ Ваше имя ▸ iCloud ▸ Связка ключей

Защита iOS от хакеров и спецслужб

В сегодняшней статье поговорим про защите iOS. Рассмотрим способы, которыми пользуются спецслужбы и полицейские, чтобы взломать iPhone, и способы, при помощи которых извлекаются ваши данные; попробуем от них защититься и сразу же оценить стойкость такой защиты. Основная тема статьи — как уберечь данные, если пароль блокировки вашего iPhone стал известен злоумышленнику.

iOS достаточно безопасна

Мы уже неоднократно писали о модели безопасности современных версий iOS. Если говорить о свежих сборках системы, можно похвалить образцовую реализацию шифрования данных и отличную защиту криптографического ключа (напомним, он вычисляется динамически в процессе загрузки на основе пароля блокировки, а во время работы надежно защищен сопроцессором Secure Enclave).

Также похвалим дополнительный уровень защиты связки ключей keychain, в которой хранятся все пароли к учетным записям Safari, маркеры аутентификации и криптографические ключи. Если вы установили пароль блокировки, состоящий из шести цифр, или еще более стойкий буквенно-цифровой пароль, расшифровать что бы то ни было с выключенного телефона окажется невозможно, даже если будет извлечена микросхема памяти.

Резервные копии: еще безопаснее

Система резервного копирования iOS достойна всяческого подражания. Именно она, а не стеклянные корпуса или вырез в экране, в котором все равно не будет модуля объемного сканирования лица. Шифрование локальных резервных копий в iOS 10.2 и более новых настолько стойкое, что даже топовый акселератор Nvidia GTX 1080 демонстрирует скорость перебора не выше сотни паролей в секунду. Таким образом, несложный пароль всего из семи знаков (это среднее по больнице) загрузит единственный компьютер на ближайшее тысячелетие. Вплоть до выхода iOS 11 можно было назначить на резервную копию длинный случайный пароль, который обеспечил бы работой все компьютеры мира до скончания веков.

…но это не имеет значения

С такой безопасной iOS и такими безопасными резервными копиями о чем еще можно говорить? Достаточно отнести денежки в ближайший Apple Store, не забыть про шестизначный пароль блокировки и наслаждаться безопасностью, так?

Как показывает практика, целую бочку меда можно испортить всего одной ложкой дегтя. И эта ложка здесь — тот самый код блокировки. Мы уже подробно писали о том, что можно сделать с iPhone, если узнать этот код. Напомним тезисно:

- отключить Find my iPhone и блокировку Activation Lock;

- включить двухфакторную аутентификацию, если она не была включена;

- сменить пароль от Apple ID / iCloud; с этим паролем получить доступ к облачным резервным копиям, синхронизированным данным и паролям из облачной связки ключей iCloud Keychain, причем со всех устройств, привязанных к данной учетной записи;

- скачать фотографии из iCloud Photo Library (вспомнили Celebgate);

- заблокировать или удалить данные с других устройств, привязанных к данному Apple ID;

- сбросить пароль на локальную резервную копию, подключить телефон к компьютеру и извлечь все данные;

- извлечь все пароли из связки ключей или просмотреть их на самом устройстве.

Переход iOS от многослойной защиты к обороне пароля

Тебе не кажется, что как-то многовато всего нехорошего можно сделать в iOS 11 (и в iOS 12 бета, мы проверяли), просто узнав пароль блокировки телефона? К примеру, если тебе в руки попадет телефон с Android и будет известен код блокировки, просто так сменить пароль от учетной записи Google ты не сможешь. Хотя… если ты просмотришь пароли в Chrome (Chrome → Settings → Passwords), там и пароль от учетки Google может оказаться. Да и отвязать телефон от FRP (Factory Reset Protection) все-таки можно, так что о том, чей подход более безопасен, можно поспорить.

Тем не менее возвращаться к испытанной многослойной защите в Apple не собираются. Вместо этого компания прилагает все возможные усилия для защиты того единственного, что осталось: пароля блокировки. Насколько успешно это выходит? Пока что не очень.

Для всех устройств iPhone и iPad существует как минимум два работающих независимых решения, позволяющих взломать код блокировки методом перебора. Эти решения — Cellebrite и GrayKey — доступны исключительно полиции и спецслужбам, но однажды найденная уязвимость рано или поздно окажется в руках не столь чистоплотных.

О решениях двух компаний официально известно мало. Неофициально же ситуация довольно интересна. Так, GrayKey прекрасно отрабатывает на всех устройствах под управлением iOS 11.3.1 и более ранних версий, при условии, что взламываемый телефон был хотя бы раз разблокирован после включения или перезагрузки. В таких случаях перебор идет очень быстро, и код блокировки из четырех цифр будет взломан в течение максимум одной недели. Значит ли это, что код блокировки, состоящий из шести цифр, будет взломан максимум через сто недель? Нет, не значит: из-за аппаратных ограничений с такой скоростью можно перебрать только 300 тысяч комбинаций из 10 миллионов. После этого перебор будет доступен лишь в «медленном» режиме.

«Медленный» режим перебора позволяет делать попытки с интервалом в десять минут. Именно с такой скоростью решение компании Grayshift будет перебирать пароли на устройствах, которые были выключены или перезагружены (и ни разу после этого не разблокированы). Более того, начиная с iOS 11.4 «медленный» режим перебора — единственное, что доступно и для ранее разблокированных устройств. Больше двух месяцев на взлом пароля из четырех цифр и почти девятнадцать лет для полного перебора пространства паролей из шести цифр вроде бы вполне удовлетворительные показатели.

Но не с точки зрения Apple.

USB Restricted Mode

Казалось бы, код блокировки из шести цифр уже достаточная гарантия безопасности данных. Девятнадцать лет на полный перебор пространства паролей — это немало. Однако и компании, пытающиеся взломать iOS, не сидят сложа руки. И если сегодня им доступен лишь медленный перебор, то нет никакой гарантии, что завтра они не сделают то же самое, но в разы быстрее. Отчаявшись защитить свои устройства от эксплуатируемых Cellebrite и Grayshift уязвимостей, в Apple решились на отчаянный шаг, вызвавший бурную неоднозначную реакцию со стороны как журналистов, так и правоохранительных органов.

О новом режиме USB Restricted Mode, который то появлялся, то исчезал, то снова появлялся в бета-версиях iOS, на сегодняшний день не написал лишь ленивый. В двух словах: режим USB Restricted Mode полностью отключает любой обмен данными через встроенный в устройство порт Lightning. Единственное, что остается доступным, — зарядка; с точки зрения компьютера, к которому будет подключен iPhone с активировавшимся режимом USB Restricted Mode, устройство ничем не будет отличаться от, к примеру, внешнего аккумулятора.

Активируется этот режим так:

Не перепутайте! Режим USB Restricted Mode активируется при «выключенном» положении переключателя USB Accessories

Компьютер при этом не видит ничего: недоступна даже базовая информация об устройстве (такая как модель, серийный номер и версия iOS). Само же устройство покажет вот такое всплывающее уведомление:

Телефон теперь потребуется разблокировать

В текущей реализации режим USB Restricted Mode появился в iOS далеко не сразу. Если в бета-версиях iOS 11.3 этот режим активировался спустя семь дней с момента последней разблокировки устройства, то в iOS 11.4.1 beta (а также в первой тестовой сборке iOS 12) USB-порт отключается спустя всего час. Таким образом, если ты не разблокировал телефон в течение часа (и не подключал его к доверенному устройству), решение Cellebrite или GrayKey для взлома пароля не сможет работать: оно попросту не увидит телефон.

Режим USB Restricted Mode достаточно надежен: телефон по-прежнему откажется общаться с компьютером, даже если его перезагрузить. Если перевести iPhone в режим Recovery или DFU, он становится доступен с компьютера, но перебор паролей в этих режимах невозможен. Мы пытались «восстановить» телефон, залив на него свежую прошивку, — но даже это не помогло отключить USB Restricted Mode после перезагрузки в систему.

Итак, Apple пытается защитить твой пароль от взлома. Но что, если злоумышленник подсмотрел пароль блокировки или вынудил тебя его сообщить? Даже тогда положение далеко от безвыходного.

Ограничения родительского контроля: тот самый дополнительный уровень защиты

Если твой телефон уже попал в руки к спецслужбам или украден, делать что-либо, помимо блокировки через iCloud, поздно. И даже блокировка не особо поможет: зная пароль блокировки телефона, злоумышленник сможет как минимум сбросить пароль на резервную копию, извлечь пароли от твоих социальных сетей и почтовых сервисов. Частично защититься от такого сценария можно при помощи ограничений родительского контроля — Restrictions.

Изначально ограничения появились в iOS как средство родительского контроля, позволяющее заблокировать или ограничить определенные приложения и функции на iPhone, iPad или iPod touch ребенка. Тем не менее ограничения способны помочь и тогда, когда телефон украден злоумышленником или попал в руки спецслужб. Подробно об ограничениях родительского контроля можно почитать в статье «Использование родительского контроля на устройствах iPhone, iPad и iPod touch ребенка». Мы же воспользуемся ограничениями именно с целью дополнительно обезопасить iPhone, пароль блокировки которого скомпрометирован.

Ограничения на сброс пароля к резервной копии

Первое и самое главное: чтобы ограничить возможность сброса пароля к локальной резервной копии iOS, тебе достаточно просто включить ограничения как таковые, без каких-либо дополнительных настроек. Для этого открой меню «Настройки» и выбери «Основные → Ограничения». Затем нужно выбрать «Включить ограничения» и задать PIN-код из четырех цифр. Разумеется, этот код должен отличаться от цифр пароля блокировки и не должен совпадать с твоим годом рождения или цифрами из телефонного номера. Этот код понадобится тебе в исключительно редких случаях, когда потребуется изменить настройки или отключить ограничения, поэтому вполне рабочим сценарием будет установка совершенно случайного кода, который хранится у тебя дома, записанный на бумажке.

Что произойдет при попытке сбросить пароль на резервную копию после включения ограничений через меню Reset all settings? Система все так же запросит пароль блокировки устройства. На следующем же шаге потребуется ввести дополнительный четырехзначный PIN-код ограничений. С учетом того, что подсмотреть код блокировки значительно проще, чем узнать редко используемый PIN ограничений, эта дополнительная мера безопасности вполне способна отвадить любопытных. Впрочем, много ли от нее пользы, если твои пароли из связки ключей можно просмотреть на самом устройстве?

Защита от доступа к паролям из связки ключей: отсутствует

К сожалению, ни одно из доступных «ограничений» не регламентирует доступ к сохраненным в связке ключей паролям. В связке ключей часто содержатся пароли к учетным записям Google, Apple, Microsoft, что позволит злоумышленнику сменить твой пароль к iCloud и, соответственно, отвязать от него iPhone, даже не зная PIN-кода «ограничений». Вот, например, мой пароль от Apple ID — его спокойно можно просмотреть даже при включенных ограничениях:

Не подумай, что это тот самый дополнительный слой защиты. Несколько неудачных попыток, и вот уже на экране запрос на код блокировки iPhone:

Вводишь код блокировки — и все пароли твои. Пароли из связки ключей можно просматривать по одному или копировать в буфер длинным нажатием.

К сожалению, мы не нашли способа ограничить доступ к паролям на устройствах без внешней политики безопасности. Единственное, что ты можешь сделать, — это убедиться, что пароль хотя бы от Apple ID / iCloud в твоей связке ключей не присутствует. Усиленно рекомендуем это сделать, иначе все описанное выше будет применимо к твоему iPhone в полной мере.

Ограничения на сброс iCloud Lock и изменение пароля Apple ID

Убедившись, что пароль от Apple ID и iCloud в твоей связке ключей не засвечен, можно переходить к следующему шагу: ограничить возможность отключения функции Find my iPhone и сброса пароля от Apple Account при помощи кода блокировки устройства. Для этого нужно установить ограничение на изменение настроек учетных записей:

После этого никто не сможет получить доступа к твоей учетной записи, не отключив предварительно данное ограничение:К сожалению, по непонятной причине доступ к паролям из связки ключей остается открытым. С нашей точки зрения — очевиднейшая недоработка.

Как защититься от jailbreak?

В предыдущих выпусках мы много писали о том, как правильно установить jailbreak, чтобы получить полный доступ к информации. А что насчет обратного? Можно ли как-то защитить свой телефон от взлома? Даже если сейчас на установленную в твоем устройстве версию iOS еще не выпущен соответствующий jailbreak, шанс на то, что он появится через какое-то время, весьма высок.

К сожалению, единственный способ защититься от jailbreak — это установить ограничение на установку приложений.

Почему «к сожалению»? Потому что в отличие от ограничений, которые мы уже рассмотрели, ограничение на установку приложений может доставить заметные неудобства в повседневном использовании устройства и рано или поздно будет отключено. Отдельного же ограничения на установку приложений не из App Store (подобного соответствующему режиму в Android) в устройствах под управлением iOS просто нет. Соответственно, для большинства пользователей мы не можем рекомендовать это ограничение.

Насколько безопасны ограничения?

Единственный вид пароля, который ты можешь выбрать для ограничений, — четырехзначный PIN-код. Десять тысяч комбинаций. В принципе, ничего сложного, любой робот для перебора паролей должен справиться в разумный срок. Или нет?

Ограничения — функция iOS. Телефон должен быть полностью загружен и разблокирован, только в этом случае можно попытаться снять пароль с ограничений. Казалось бы, задача проста, но разработчики iOS учли этот момент. После нескольких неудачных попыток система ограничит скорость перебора PIN-кодов ограничений, вводя прогрессивные задержки в 1, 5, 15 и 60 минут. После десяти неудачных попыток каждая следующая попытка может быть предпринята не ранее, чем через 60 минут после предыдущей; перезагрузка устройства не поможет ускорить процесс.

При скорости перебора один код в час пространство из 10 тысяч комбинаций можно перебрать примерно за 416 дней. Это довольно долго и, пожалуй, достаточно безопасно для большинства обычных пользователей. Конечно, с безопасностью пароля к резервной копии не сравнить, но все же гораздо лучше, чем ничего. Тем не менее сама возможность сбросить пароль на резервную копию даже через 416 дней уже не позволяет говорить о какой-то особой безопасности iOS в сравнении, например, с устройствами на BlackBerry 10, чьи резервные копии шифровались двоичным ключом, который сохранялся на сервере компании BlackBerry или (если речь о корпоративных устройствах) на сервере компании — владельца устройства. Разумеется, о сбросе этого пароля на самом устройстве речи не шло.

Что делать при пересечении границы?

По примеру Соединенных Штатов пограничники разных стран начинают все активнее интересоваться содержимым персональных гаджетов. Этот процесс будет набирать обороты; так, в 2017 году пограничники США зарегистрировали порядка 30 тысяч требований разблокировать смартфоны путешественников. Коснуться может любого, неприкасаемых нет:

A US-born NASA scientist was detained at the border until he unlocked his phone.

За годы, прошедшие с начала подобной практики, выработались и рекомендации для путешественников. Жизнь показала, что сопротивление нерационально: ты имеешь полное право не разблокировать телефон, а пограничник имеет право не пустить тебя в страну или (если ты гражданин) задержать тебя до тех пор, пока ты не согласишься выполнить все требования.

При пересечении границы имеет смысл попробовать защитить важные данные от автоматизированного анализа, задав сложный и длинный пароль на резервную копию (лучше, чтобы он был случайным; запоминать его необязательно — сбросить можно в любой момент) и установив ограничение на сброс пароля от резервной копии. У пограничника нет 416 дней на перебор всех кодов ограничений, так что все закончится ручным досмотром того, до чего пограничник сможет дотянуться непосредственно с экрана устройства (еще раз напомним, что ограничения не мешают просматривать пароли из связки ключей). Сам же пароль на ограничения ты можешь попросить установить члена семьи, записав пароль на бумажку, которая останется дома.

Заключение

Развитие iOS идет зигзагами. Возможность сброса пароля на резервные копии при помощи одного лишь кода блокировки устройства разработчики Apple пытаются компенсировать усложнением условий, при которых возможен взлом пасскода, оставляя при этом открытым доступ к паролям из связки ключей. Все, что остается обычным, не корпоративным пользователям, — это воспользоваться «детскими» ограничениями, которые, очевидно, не предназначены для серьезной защиты данных.

В то же время в iOS нет секретных «черных ходов» или явных проблем в шифровании; из штаб-квартиры Apple не выходят загрузчики с наивными, просто детскими уязвимостями (камень в огород компании OnePlus), не утекают цифровые подписи (камень в огород Microsoft и ключей от Secure Boot), не создаются и не получают распространения инженерные загрузчики (машем рукой Samsung). Те уязвимости, которые все-таки есть, обнаруживаются трудом и усилиями профессиональных команд, а их использование — часто дело нетривиальное.