Что делать, если не снимается блокировка экрана на Samsung Galaxy

Часто владельцы модели Samsung сталкиваются с проблемой снятия пин-кода или графического ключа. Причиной того, что заблокировался телефон Samsung, становятся разные ситуации:

- пользователь забыл графический ключ или пин-код;

- кто-то с посторонних изменил ключ (обычно это делают дети);

- ошибки и сбои системы;

- все попытки разблокировки использовались, снять пароль не получается.

Прежде чем отправляться за помощью к специалисту в сервисный сервис, можно самому попробовать восстановить работу.

На заметку!

Узнать пароль от телефона Samsung или других моделей не получится, так как эта информация доступна только владельцу. Можно сбросить пароль на Самсунге, если пользователь забыл его.

Можно ли самостоятельно разблокировать телефон Samsung без пароля

Samsung – известная торговая марка, продукция которой пользуется большой популярностью во всем мире. Буквально каждый второй житель планеты имеет в своей собственности какую-либо технику от данного производителя, а каждый четвертый хоть однажды, но пользовался телефоном Самсунг.

По этой причине довольно часто сервисные центры компании и люди, специализирующиеся на восстановлении работоспособности смартфонов, сталкиваются с задачами по разблокировке гаджетов от фирмы Samsung. Однако далеко не всегда для решения данной проблемы требуется сторонняя помощь. Практически каждый пользователь может разблокировать телефон самостоятельно, не имея пароля.

Выбор способа разблокировки зависит от модели смартфона и навыков его собственника. Но есть несколько вариантов решения проблемы, которые срабатывают практически всегда, а для их освоения не требуется много времени.

Несмотря на возможность самостоятельно разблокировать смартфон в случае забытого или утерянного пароля, лучше не допускать подобного стечения обстоятельств. Снизить вероятность появления проблемы можно путем записывания паролей на бумаге. При использовании графического ключа можно записать процесс разблокировки гаджета на стороннее устройство.

Использование дополнительных способов идентификации личности также снизит вероятность возникновения сложностей с разблокировкой. На современных смартфонах можно подключить распознавание отпечатка пальца, лица и даже голоса. Такой способ защиты также окажется весьма кстати в случае выхода сенсора устройства из строя.

Дополнительный пин-код

Некоторые модели смартфонов поддерживают функцию дополнительного пин-кода, с помощью которого можно разблокировать девайс. Лучше установить такой код, сразу после покупки устройства, чтобы максимально сократить вероятность возникновения проблем с его разблокировкой.

Для того чтобы появилась возможность воспользоваться дополнительной защитной комбинацией, достаточно несколько раз неправильно вести основной пароль. После этого на экране появится надпись «Дополнительный пин-код», в результате нажатия на которую откроется поле для ввода.

Сброс настроек

Этот вариант, как и прошивку, используют в крайнем случае, когда другие способы не помогают. Смысл заключается в сбросе пользовательских настроек девайса до заводских параметров.

На заметку!

При использовании аккаунта Гугл чаще всего личные данные (контакты) хранят в личном кабинете, а важные медиафайлы могут быть сохранены резервным копированием в облачном хранилище.

Инициировать инструмент hard resset можно из настроек, но при блокировке девайса, когда пользователь забыл пароль на телефоне Самсунг, это возможно сделать с использованием кнопок на корпусе.

- Смартфон выключают.

- Одновременно зажимают три кнопки: увеличения громкости, питания и возврата на рабочий экран («Домой»). Если последняя клавиша не предусмотрена, то зажимают первые 2.

- Кнопку питания отпускают при появлении на экране логотип компании, остальные удерживают еще около 15 секунд.

- На экране появится надпись Recovery, где выбирают пункт Factory Reset.

- Передвижение по пунктам меню происходит кнопками громкости, а выбор – питания.

- После очистки внутренней памяти снова появляется меню, где выбирают Reboot System Now.

После выполнения такой процедуры смартфон запустится с нуля, как после покупки.

Хард ресет с помощью клавиш

Что делать, если забыл пароль от гаджета, заблокировавшегося без доступа к сети? Поможет выполнение жесткого сброса с помощью кнопок.

- Выключаем телефон полностью.

- Зажимаем три кнопки: питание, громкость выше и домой.

- Когда появится рисунок логотипа Самсунг, отпускайте питание.

Не позднее, чем через 10-15 секунд появится инженерное меню.

Выбирайте пункт меню клавишами громкости, пока курсор не встанет на Wipe data/factory reset.

- Нажмите кнопку питания для подтверждения выбора и ждите указаний системы.

Метод подойдет для старых моделей телефонов Самсунг мини и дуос и других.

Как разблокировать телефон Samsung без потери данных?

Когда у вас есть блокировка экрана, вы обнаружите, что вашу проблему легко решить.

Блокировка экрана Android Lock может помочь вам напрямую обойти экран блокировки Samsung. Включая графический ключ, PIN-код, пароль и отпечатки пальцев, что занимает до пяти минут. В дополнение к удалению пароля он не будет удалять какие-либо данные на телефоне, вам не нужно беспокоиться о том, что данные телефона будут потеряны. Что еще более важно, вам не нужно обладать передовыми навыками и знаниями, работа программного обеспечения очень проста.

Даже если вы молоды или стары, вы можете понять шаги и следовать инструкциям для работы. В настоящее время программное обеспечение может быть применено к серии Samsung Galaxy S / Note / Tab. Более того, вам не нужно беспокоиться о потере каких-либо данных, программа не повредит вашим телефонным данным.

Шаг 1. Подключите телефон Samsung

Запустите программное обеспечение на своем компьютере и выберите «Блокировка экрана». Затем используйте USB-кабель для подключения телефона Samsung к компьютеру. На этом этапе интерфейс программы, как показано ниже, нажмите «Пуск».

Шаг 2. Войдите в режим загрузки

Во-вторых, вам нужно вручную включить свой телефон для входа в режим загрузки. Конкретные шаги заключаются в следующем:

1. Отключите телефон.

2.Нажмите и удерживайте кнопку «Уменьшение громкости» + «Домой» + «Питание» одновременно.

3. Нажмите «Уровень громкости», чтобы войти в режим загрузки.

Шаг 3. Загрузите пакет восстановления

Когда ваш телефон Samsung перейдет в режим загрузки, программа автоматически загрузит пакет восстановления, который займет у вас несколько минут, пожалуйста, подождите терпеливо.

Шаг 4. Снимите экран блокировки Samsung

Наконец, когда загрузка пакета восстановления завершена, программа начнет удалять блокировку экрана. Пожалуйста, будьте уверены, что этот процесс не потеряет никаких ваших данных. Когда этот процесс закончен, вы можете повторно использовать свой телефон без ввода пароля.

Как разблокировать Samsung помощью входа в Google?

Если вы не обновили свою прошивку до Android Lollipop (5.0), тогда есть более быстрый способ разблокировать графический ключ блокировки экрана. (только Android 4.4 и ниже)

1) Введите неправильный графический ключ экрана блокировки пять раз (не должно быть сложно, если вы не помните правильный)

2) Выберите «Забыли графический ключ»

3) Теперь вы можете ввести PIN-код резервного копирования или логин вашей учетной записи Google.

4) Введите либо PIN-код резервной копии, либо логин Google.

5) Теперь ваш телефон должен быть разблокирован.

Через официальный сервис Самсунг

Сделав сброс пароля этим способом телефон останется в прежнем состоянии и ничего с него не удалится. Главное, чтобы устройство было привязано к учетной записи Самсунг.

1. Перейдите по адресу — https://findmymobile.samsung.com/ и вбейте свои данные для авторизации.

2. Выберите свой смартфон из перечня, нажмите на «Еще» и далее нажните на «Разблокировать мое устройство». Коды будут сброшены и смартфон разблокируется.

Через пользовательское восстановление

Таким способом смогут воспользоваться лишь те пользователи, у которых мобильный гаджет поддерживает установку sd-карты. В последнее время это редкость, так как предложенной внутренней памяти производителем хватает.

На заметку!

Разблокировка телефона Samsung через пользовательское восстановление относится к более продвинутым способам. Первоначально на флешку необходимо загрузить специальный zip-архив Pattern Password Disable.

Как разблокировать Samsung с помощью пользовательского восстановления?

(Требуется SD-карта). Этот метод предназначен для более продвинутых пользователей Android, которые знают, что означают термины «rooting» и «Пользовательское восстановление». Как говорится в названии, для этого вам потребуется любое индивидуальное восстановление, и на вашем телефоне должен быть слот для SD-карт.

Почему SD-карта? Ну, нам нужно перенести ZIP-файл на ваш телефон, и это обычно невозможно, если он заблокирован. Единственный способ – вставить SD-карту с файлом. К сожалению, слоты для карточек стали чем-то вроде редкой вещи в мире смартфонов, так что это будет работать только для некоторых людей.

Вот что вам нужно сделать:

1) Загрузите ZIP-файл Pattern Password Disable на свой компьютер и поместите его на SD-карту.

2) Вставьте SD-карту в телефон.

3) Перезагрузите телефон для восстановления.

4) Вспышка ZIP-файла на SD-карте.

Ваш телефон должен загрузиться без заблокированного экрана. Если есть пароль или экран блокировки жестов, не паникуйте. Просто введите произвольный пароль или жест, и ваш телефон должен разблокироваться.

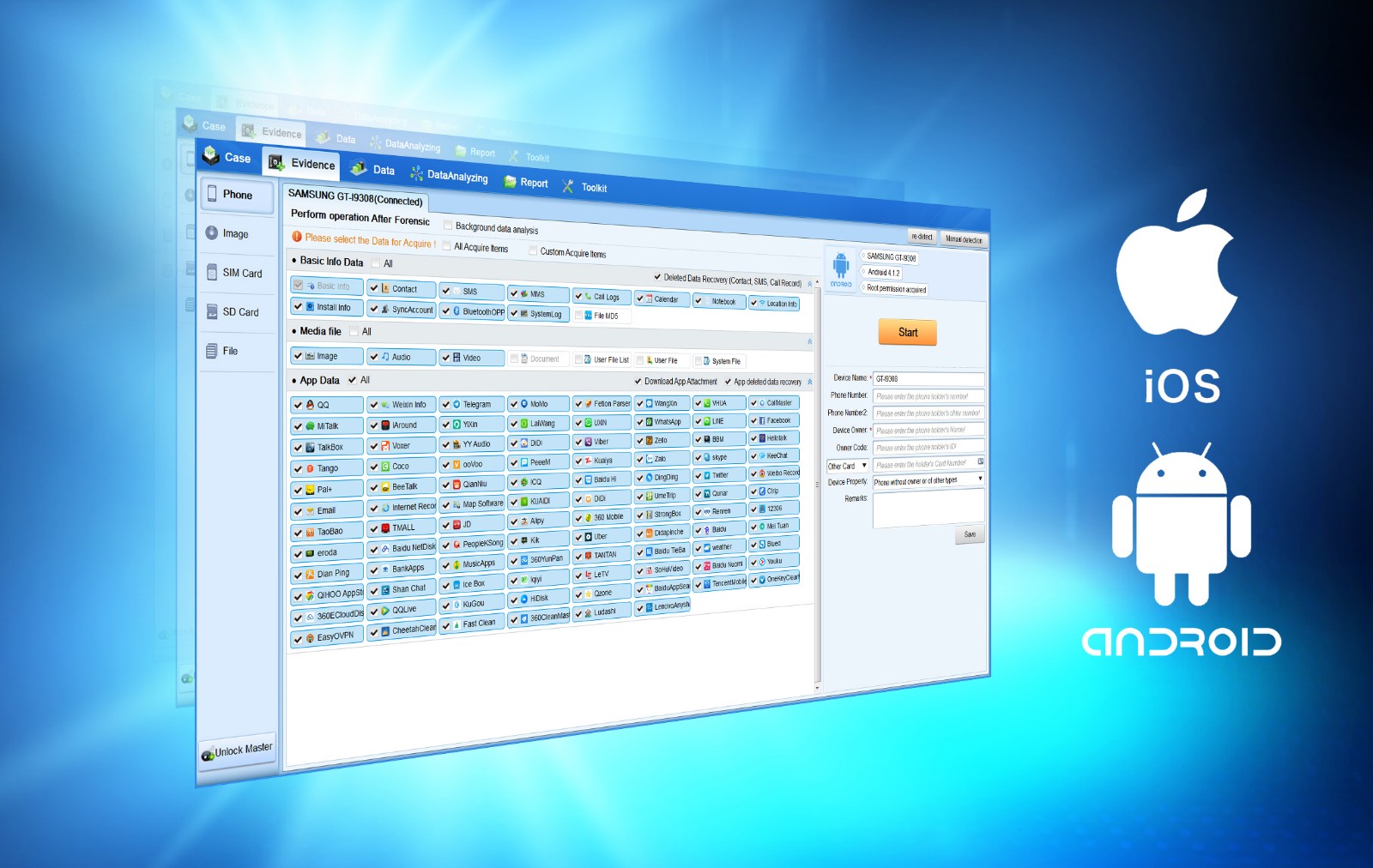

Специальные программы

Ряд специальных программ также помогут разлочить экран телефона Samsung. Мы рассмотрим две самые популярные и неоднократно проверенные пользователями.

Как разблокировать опцией «Find My Mobile» гаджет Samsung

Большинство гаджетов Samsung поддерживают функцию «Find My Mobile». Если заблокированный телефон имеет доступ к Интернету, и на нём добавлен аккаунт Самсунг, вы можете попробовать разблокировать его с помощью упомянутой нами функции.

Если вы забыли ваш пароль, выполните следующие действия:

- Выполните вход findmymobile.samsung.com и авторизуйтесь в системе Samsung;

Авторизуйтесь на сервисе Самсунг - В меню слева выберите нужный для разблокировки смартфон;

- Нажмите на «Ещё», а потом справа на «Разблокировать моё устройство»;

Нажмите на «Разблокировать моё устройство» - Введите пароль к вашему аккаунту Самсунг и тапните на «Разблокировать»;

Введите пароль и нажмите на «Разблокировать» - Это позволит снять ограничения экрана вашего Samsung, если случайно забыл пароль.

Как подготовить телефон Самсунг к удаленному управлению

Выберите устройство из списка принадлежащих вам гаджетов и нажмите кнопку Подготовить.

Пользователю сообщаются шаги, выполнив которые он может подготовить гаджет к удалённому управлению. Главный момент – в меню Настройки в разделе Экран блокировки и защита должен быть открыт пункт Поиск телефона.

В меню опций необходимо установить флаг Удаленное управление.

Пункты, касающиеся передачи местоположения гаджета, второстепенны и прямого отношения к возможности блокировки/разблокировки устройства не имеют.

Программа Dr.Fone

Dr.Fone – удобная и легкая в использовании программа, которая откроет доступ к заблокированному гаджету буквально за несколько минут. Для того чтобы проверить ПО в действии, его необходимо скачать на компьютер, воспользовавшись безопасным и проверенным источником. Далее нужно следовать четкому алгоритму:

- Запустите программу.

- Подключите выключенное устройство к ПК с помощью USB-кабеля.

3. Зайдите в режим Download, зажав клавиши выключения, громкости вниз и «Домой» (при наличии). Комбинация может отличаться в зависимости от модели устройства.

Программа самостоятельно выполнит все необходимые действия, пользователю лишь останется отключить смартфон от компьютера. После включения блокировка с устройства будет снята.

Важно! Программа не имеет бесплатной платформы и подходит не для всех моделей смартфонов. Перед скачиванием приложения убедитесь, что заблокированное устройство подходит под его софт.

Способ разблокировки Samsung с помощью ADB

Нижеизложенный метод будет работать в случае, если вы ранее активировали опцию «Отладка по USB» на вашем гаджете, и ваш компьютер может подключаться через ADB.

Активируйте опцию «Отладка по ЮСБ»

Снять блокировку с телефона Самсунг, если потерял свой пароль, поможет следующее:

- Подключите ваш Samsung к PC с помощью кабеля ЮСБ;

- Запустите командную строку в каталоге ADB;

- Введите команду:

И нажмите на ввод;

Перезагрузите девайс, и экран блокировки должен пропасть.

1. Удалите VPN

Упрощенно, VPN — это более защищенное, по сравнению с обычным подключением, соединение с интернетом.

Чтобы добавить VPN на устройство, нужно заблокировать экран пин-кодом, паролем или рисунком. Поэтому до тех пор, пока VPN будет добавлено на устройстве, разблокировать дисплей не получится.

Чтобы снять блокировку, удалите VPN.

Как удалить VPN

- Откройте меню устройства.

или нажать на шестеренку рядом с названием, а затем кнопку «Удалить».

Теперь попробуйте снять блокировку.

5. Расшифруйте устройство или карту памяти

Шифрование защищает информацию на устройстве или карте памяти от взлома. Чтобы зашифровать устройство или карту памяти, нужно заблокировать экран пин-кодом, паролем или рисунком. Поэтому до тех пор, пока устройство или карта памяти зашифрованы, разблокировать дисплей не получится.

Чтобы снять блокировку, расшифруйте устройство или карту памяти, в зависимости от того, что имено зашифровано на вашем устройстве.

Как расшифровать устройство или карту памяти

- Откройте меню устройства.

Если зашифрована карта памяти, то при выборе пункта «Зашифровать внешнюю карту памяти» появится надпись «Шифрование карты памяти включено».

Карта памяти зашифрована

Если карта памяти не зашифрована, то при выборе пункта «Зашифровать внешнюю карту памяти» появится надпись «Шифрование карты памяти отключено».

Карта памяти не зашифрована

Чтобы расшифоровать устройство или карту, выберите соответствующий пункт и следуйте инструкциям на экране.

Теперь попробуйте снять блокировку.

Что еще попробовать

Если ни один из перечисленных способов не помог решить проблему, обратитесь на специализированные форумы, где присутствуют владельцы имеющейся у вас модели гаджета.

Обращение в сервис обычно считается последним средством решения проблем с разблокировкой. Но немногие пользователи знают, что при предъявлении документов на телефон и чеков из торговой точки, его продавшей, они могут рассчитывать на быструю профессиональную помощь. В определённых случаях работа выполняется бесплатно.

Если нужно разблокировать Айфон, когда пароль забыт, то воспользуйтесь видео-инструкцией:

Как взламывают защиту от сброса к заводским настройкам на смартфонах с iOS, Android, Blackberry и Windows Phone

Воровство смартфонов — большая проблема. Ее масштабы настолько велики, что правительства многих государств и межгосударственных образований приняли ряд законов, направленных на радикальное снижение привлекательности телефонов в глазах воров. Так в смартфонах появились механизм kill switch для удаленной блокировки и уничтожения данных, а позже привязка смартфона к аккаунту пользователя, которая должна сделать кражу бессмысленной. Но насколько на самом деле эффективны эти меры и легко ли их обойти?

Первый закон, направленный на защиту пользовательских данных, был принят в штате Калифорния в 2014 году. В законе прописано новое требование ко всем производителям смартфонов, желающим продавать свои устройства на территории штата. Согласно этому требованию, с 1 июля 2015 года производители обязаны встраивать так называемый kill switch, который позволит владельцу дистанционно заблокировать телефон или уничтожить данные.

Здесь нужно отметить, что удаленное уничтожение данных уже применялось на практике такими производителями, как Apple (функция Find My iPhone), BlackBerry (Protect) и Android (через Android Device Manager). Фактически закон сделал применение и активацию этих функций обязательными. В частности, подтянулись смартфоны Microsoft: теперь во всех новых устройствах, продаваемых на территории США, есть пункт Find My Phone.

Однако быстро выяснилось, что воришкам совершенно неинтересны данные пользователя, которые и уничтожаются дистанционной командой. Все, что требовалось вору, — это как можно скорее сбросить телефон к заводским настройкам, после чего настроить его для работы с новой учетной записью или без нее.

Производители попытались усовершенствовать существующую систему, добавив привязку устройств к учетной записи пользователя и защиту, которая не позволяла бы обходить такую привязку. Согласно статистике, эти меры сработали: после их повсеместного введения кражи смартфонов уменьшились на весьма заметные 40%. Насколько на самом деле эффективны эти меры и как их обойти — тема сегодняшней статьи.

Apple iOS

- Защита от сброса к заводским настройкам: да, на всех относительно современных устройствах

- Удаленная блокировка: начиная с iOS 4.2 (ноябрь 2010 года)

- Дата появления защиты от сброса: iOS 6 (сентябрь 2012 года)

- География: по всему миру

- Защита от понижения версии прошивки: да, и отлично работает

- Для снятия защиты: разблокировать устройство (требуется PIN или отпечаток пальца), отключить Find My iPhone (требуется пароль к Apple ID)

- Актуальный статус: защита работает

iOS — закрытая система, код которой полностью контролируется Apple. Во всех относительно свежих версиях iOS (а это порядка 98% устройств на руках у пользователей) обойти момент активации устройства нельзя. Активация iPhone невозможна без «отмашки» со стороны сервера, контролируемого Apple. Соответственно, если устройство привязано к определенной учетной записи, то эту привязку никак не обойти без доступа к серверу — по крайней мере, в теории.

Функция удаленной блокировки активна по умолчанию. Управление этой функцией доступно в меню iCloud → Find My iPhone:

Что произойдет, если телефон с активированной функцией Find My iPhone будет украден? Даже если злоумышленник моментально выключит телефон, после чего сбросит его к заводским настройкам или перепрошьет начисто (никакой проблемы — через iTunes это делается элементарно), то первое, что он увидит при включении, — это мастер активации. Телефон нужно будет активировать, для чего обязательно подключиться к интернету. Как только телефон устанавливает соединение с сервером Apple, мастер активации запросит пароль от того Apple ID, который был использован до аппаратного сброса.

В старых версиях iOS (до версии iOS 6) существовала возможность обойти активацию. Но где ты видел iPhone с iOS 6? В руки среднестатистического воришки такой, скорее всего, не попадет никогда, а если и попадет — его материальная ценность стремится к нулю. Откатиться на старую версию iOS тоже не получится: для современных устройств уязвимых версий просто не существует в природе, а для старых сработает весьма эффективная защита от понижения версии системы. Впрочем, даже обход активации на уязвимых версиях iOS не позволял пользоваться устройством как телефоном; фактически вместо iPhone получался iPod Touch.

А если ты просто собираешься продать надоевший телефон и не хочешь, чтобы у покупателя возникли проблемы? Тут все просто, но сделать это тебе придется до того, как ты сбросишь устройство к заводским настройкам:

- Разблокируй телефон (датчиком отпечатков или паролем).

- Отключи Find My iPhone в настройках iCloud.

- Введи пароль от Apple ID.

Все, можно сбрасывать. Защита отключена. А вот злоумышленнику отключить защиту не удастся. Для этого ему придется преодолеть два уровня защиты: блокировку экрана и пароль от Apple ID.

Защита от сброса и неавторизованной активации в смартфонах Apple прекрасно работает по всему миру. Обойти ее программными способами не представляется возможным. Забыл пароль от Apple ID или удалил учетную запись? Иди в Apple Store или звони в поддержку, готовься предъявить чек или иные доказательства легитимности владения устройством. Поскольку защита активируется на стороне сервера, при предъявлении таких доказательств сотрудники Apple могут помочь.

Существуют аппаратные способы обхода защиты. Для очень старых устройств достаточно было перепаять единственный конденсатор. Для современных требуется разборка, прямой доступ к микросхеме памяти и ручная работа программатором для смены идентификатора устройства. После смены идентификатора устройство может пройти активацию, но нет ни малейшей гарантии, что оно продолжит это делать после обновления системы. В любом случае такой способ обхода слишком сложен для обычного воришки, так что с iPhone стараются не связываться — продать украденное устройство можно будет разве что на запчасти.

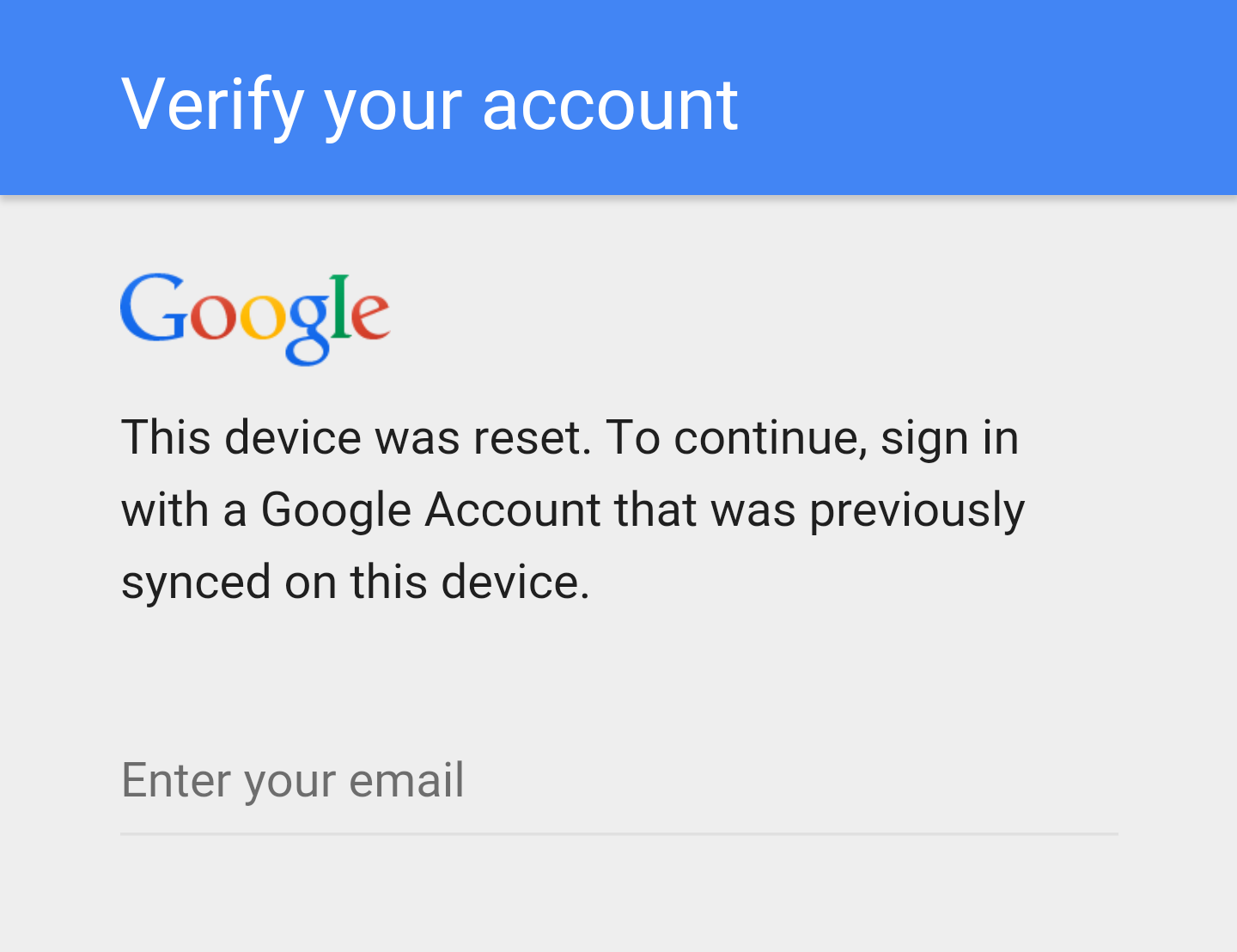

Android

- Защита от сброса к заводским настройкам: на части устройств (если установлен Android 5.1 или выше, при этом устройство было выпущено с заводской прошивкой на Android 5.0 или выше) через Google Services

- Удаленная блокировка: опционально через Android Device Manager (декабрь 2013 года), все версии Android 2.2 и выше

- Дата появления защиты от сброса: Android 5.1 (февраль 2015 года)

- География: по всему миру, кроме Китая

- Защита от понижения версии прошивки: в зависимости от производителя и модели устройства; чаще не работает, чем работает

- Для снятия защиты: разблокировать устройство, удалить Google Account (пароль не требуется)

- Актуальный статус: на большинстве устройств обходится без особых проблем

Давай договоримся: мы сейчас ведем речь исключительно об устройствах с Google Android, то есть с установленными «из коробки» сервисами GMS. Автор в курсе существования Mi Protect и подобных систем в китайских смартфонах и умеет их обходить. С незаблокированным загрузчиком это настолько просто, что не представляет никакого интереса (и нет, никакого ответа от сервера Xiaomi в случае с Mi Protect совершенно не требуется).

Итак, возможность удаленно сбросить или заблокировать телефон в Android появилась давно, в конце 2013 года. Причем, что интересно, возможность эта не привязана к конкретной версии операционной системы (которая может быть как старой, так и очень старой без шансов на обновление), а обеспечивается механизмами Google Mobile Services (GMS) и приложением Android Device Manager.

А вот защита от сброса к заводским настройкам и последующей активации появилась совсем недавно — в феврале 2015 года в Android 5.1 (который, к слову сказать, так никогда и не получила почти половина активных на настоящий момент устройств под управлением Android). Однако и здесь не обошлось без подвоха: защита работает только на тех устройствах, которые были выпущены с Android 5.0 или более новой версией на борту.

Не нужно удивляться, если твое устройство работает под управлением Android 5.1 или 6.0 и не обладает такой защитой. Как и многие другие возможности Android, эта оставлена на усмотрение производителя, так что те могут включать, а могут и не включать ее в свои устройства. Впрочем, производители первого и второго эшелонов в устройствах 2015 и 2016 модельных годов эту возможность, как правило, активировали. А вот к китайским смартфонам это не относится совершенно: отсутствие GMS в Китае и вытекающее из этого отсутствие требований по сертификации устройств приводит к повсеместному наплевательскому отношению к безопасности.

Важный момент: если загрузчик в устройстве не заблокирован или может быть разблокирован, то любые защиты обходятся в несколько движений. Этот путь мы даже рассматривать не станем, неинтересно. Интереснее обстоят дела с моделями, загрузчик в которых заблокирован и не может быть разблокирован штатными средствами.

Для начала разберемся, при каких обстоятельствах срабатывает защита. Сразу отмечу, что никакой специфической опции в настройках нет: защита активируется сама собой при совпадении некоторых условий. Итак, если у тебя телефон под управлением Android 5.1 или 6, то защита от сброса активируется автоматически при следующих обстоятельствах:

- Пользователь установил безопасную блокировку экрана (PIN, пароль или паттерн).

- На устройстве добавлен хотя бы один Google Account.

Как только выполняется последнее из двух условий, автоматически активируется защита от аппаратного сброса. Для ее отключения недостаточно убрать PIN-код с блокировки экрана. При отключении PIN-кода ты увидишь грозное сообщение о деактивации защиты, но на деле этого не происходит! Для того чтобы защиту снять, необходимо удалить все учетные записи Google из настройки Settings → Accounts.

Если же этого не сделать, то вот что ты увидишь при попытке настроить устройство после сброса:

Тебе придется зайти в устройство именно с той учетной записью, которая была активна перед сбросом. Более того, если у тебя была настроена двухфакторная аутентификация, то тебе придется откуда-то брать еще и одноразовый код — задача для простого пользователя нетривиальная, если он не озаботился настроить приложение Google Authenticator на другом устройстве.

Перед тем как перейти к взлому описанной выше схемы, отметим несколько неочевидных вещей.

Во-первых, в Google предусмотрели интересную дополнительную меру противодействия воровству. Если ты сменишь пароль от своей учетной записи, то не сможешь активировать устройство после аппаратного сброса в течение 24 часов с момента смены пароля. Еще несколько месяцев назад тебе пришлось бы ждать 72 часа, но уж слишком много жалоб поступало в Google от рассерженных пользователей.

И второе. Я уже писал, что Google Device Protection (именно так это называется официально) не работает в случае с разблокированным загрузчиком. Соответственно, включение возможности OEM unlocking в настройках Developer Setting должно, казалось бы, приводить к деактивации защиты. И действительно, мы можем наблюдать вот такое сообщение:

Однако на деле защита от аппаратного сброса не деактивируется, равно как она не деактивируется при снятии PIN-кода блокировки экрана. Единственный способ отключить защиту — удалить все учетные записи Google из Settings — Accounts.

С этим разобрались. А теперь посмотрим, каким образом защиту можно обойти.

Оказывается, обойти не просто, а очень просто. Оставим сейчас за бортом возможность понижения версии прошивки до Android 5.0 или более старой: в конце концов, такая возможность (равно как и такая прошивка) есть не для каждого устройства.

Все, что нужно для обхода блокировки, — это обойти мастер активации устройства. Если нам удастся попасть на домашний экран — ни о каких блокировках и речи не будет. Все работающие способы направлены как раз на то, чтобы инициировать аварийное завершение приложения активации. Один из способов, прекрасно срабатывающих на устройствах Samsung, — запуск приложения Setup Wizard с внешней флешки, подключенной к телефону через кабель OTG. Дело в том, что телефоны Samsung автоматически запускают в таких случаях встроенный Samsung File Explorer.

Другой способ, срабатывающий одинаково хорошо на устройствах под управлением Android 5.1 и 6.0 любого производителя, можно посмотреть на YouTube. Как отмечают авторы статьи с Android Central, «обойти такую защиту сможет даже семилетний ребенок».

Здесь важно отметить, что с очередным патчем безопасности брешь могли и прикрыть, но получил ли ее конкретный телефон — заранее никогда не известно.

Другой способ посложнее, но срабатывает даже на устройствах с июльским патчем безопасности. На устройствах LG все еще проще. А вот так обходится защита на новеньких (и очень привлекательных для воришек) Samsung Galaxy S7 и S7 Edge.

Идея здесь в любом случае одна: любым способом попасть на главный экран устройства, получить доступ к меню настроек или возможность запуска любого стороннего APK. Для этого используются самые разнообразные ошибки в мастере активации: и неожиданное отключение Wi-Fi уже после настройки сети, и переполнение буфера, и автоматический запуск сторонних приложений при выполнении определенных действий (к примеру, подключение флешки через OTG). Стоит получить доступ к главному экрану, как появляется возможность запустить модифицированную программу начальной настройки телефона, с помощью которой в устройство добавляется любая учетная запись — необязательно та, к которой телефон был изначально привязан.

Windows Phone 8.1 и Windows 10 Mobile

- Защита от сброса к заводским настройкам: на части устройств (устройства, предназначенные для американского рынка, работающие под управлением Windows Phone 8.1 GDR2 и Windows 10 Mobile)

- Удаленная блокировка: опционально через Find My Phone (WP8 и новее)

- Дата появления защиты от сброса: Windows Phone 8.1 Update 2 build 8.10.15127.138 (февраль 2015 года)

- География: только США

- Защита от понижения версии прошивки: есть

- Для снятия защиты:

- Windows Phone 8.1: разблокировать устройство, About → Reset your phone, ввести пароль от Microsoft Account

- Windows 10 Mobile: разблокировать устройство, отключить Find My Phone → Reset Protection, ввести пароль от Microsoft Account

- Через веб: зайти в учетную запись Microsoft Account на account.microsoft.com/devices, нажать I don’t own this phone anymore, сохранить показанный recovery key и использовать ключ для разблокировки телефона

Доля Windows в телефонах — менее 4%. Интерес к этим устройствам со стороны воришек невелик, особенно с учетом того, что подавляющее большинство таких устройств на руках пользователей — откровенные бюджетники.

Тем не менее и для них компания Microsoft предусмотрела защиту от аппаратного сброса — но только там, где это требуется по закону. А требуется пока только на территории Соединенных Штатов, так что описанные в этой статье пункты меню ты в своем устройстве, скорее всего, не увидишь независимо от версии Windows: защита от аппаратного сброса активируется или не активируется в смартфонах Microsoft в момент производства.

Вот что пишет о своей системе защиты сама Microsoft:

- Reset and reactivation protection — украденное устройство невозможно использовать без ввода пароля от Microsoft Account до сброса. Даже полная перепрошивка устройства средствами WDRT не поможет злоумышленнику.

- Anti-rollback protection — защита от понижения версии прошивки. Здесь все не так просто: понизить версию прошивки в WRDT можно, но прошить версию без защиты от сброса (или Country Variant, в котором такой защиты нет) теоретически невозможно. «Теоретически» просто потому, что никто не пробовал: платформа мало распространена и интерес к ней со стороны исследователей слаб. На практике же идея с Country Variant вполне может сработать.

Приблизительно так выглядит настройка защиты от аппаратного сброса (скриншот с одной из ранних сборок Windows 10 Mobile; на более поздних возможность стала недоступной для неамериканских устройств):

Отключается защита стандартно: Find My Phone → Reset Protection → Off либо вводом пароля от Microsoft Account непосредственно перед сбросом устройства.

Интересна возможность платформы отвязать телефон от Microsoft Account и отключить защиту от сброса через веб уже после того, как устройство было сброшено без отключения защиты (например, через WDRT). Для этого достаточно зайти на страницу account.microsoft.com/devices со своим логином и паролем, после чего найти нужное устройство и. А вот и нет, просто удалить его из учетной записи недостаточно.

Вот что нужно сделать:

- Зайти на account.microsoft.com/devices.

- Кликнуть Remove phone.

- Сохранить Recovery Key. Обязательно сохранить!

- Согласиться с сообщением I’m ready to remove my phone и удалить устройство. На всякий случай Recovery Key тебе должны отправить по email.

- Подтвердить, что Recovery Key ты сохранил (I’ve kept a copy of the recovery key) и нажать ОK.

- Recovery Key нужно будет использовать для активации телефона после аппаратного сброса использованием опции Disable using recovery key.

Еще интересный момент: статус защиты устройства можно проверить по IMEI. При этом логин и пароль от Microsoft Account не нужны.

BlackBerry 10

- Защита от сброса к заводским настройкам: да, на всех устройствах под управлением BlackBerry 10 10.3.2

- Удаленная блокировка: доступна на всех устройствах с момента выхода платформы

- Дата появления защиты от сброса: BlackBerry 10 OS версии 10.3.2 (июнь 2015 года)

- География: по всему миру

- Защита от понижения версии прошивки: да, но можно обойти на всех сборках за исключением 10.3.3 (которая официально еще не вышла)

- Для снятия защиты: разблокировать устройство, отключить BlackBerry Protect, ввести пароль от BlackBerry ID

- Альтернативный способ: произвести сброс к заводским настройкам через настройки телефона, ввести пароль от BlackBerry ID. Отключение после сброса: зайти на https://protect.blackberry.com/, Manage Devices, выбрать нужное устройство и нажать Remove. Защита будет отключена, и устройство можно будет активировать с новой учетной записью

- Актуальный статус: на большинстве устройств обходится без особых проблем

Телефоны BlackBerry подавались как самые безопасные устройства на рынке. Защита данных путем дистанционного сброса и блокировки устройства была доступна уже в момент выхода на рынок первых устройств, а защита от активации после сброса к заводским настройкам появилась только в июне 2015 года с выходом BlackBerry 10 версии 10.3.2 (актуальная версия ОС и по сегодняшний день).

Структура загрузчика BlackBerry 10 такова, что обойти систему защиты или мастер активации при помощи манипуляций, подобных тем, что мы видели в Android, не представляется возможным. Идеальная схема защиты? Как оказалось, нет.

Следи за руками.

Раз. Защита от аппаратного сброса появилась в ОС 10.3.2. Более ранние версии (доступные, к слову, для всех устройств линейки) такой защиты не имели. Откатиться к более ранней сборке — никакая не проблема, если использовать автозагрузчик (простой исполняемый файл, который уже содержит все необходимые драйверы и собственно прошивку).

Два. В BlackBerry сидят не совсем дураки, и защиту от понижения версии прошивки предусмотрели — именно начиная с ОС 10.3.2. Откатиться на более старую версию ОС ты не сможешь.

И три. Одна из альфа-версий прошивок для разработчиков, какое-то время доступная для скачивания с сайта BlackBerry, декларирует номер сборки, более высокий по сравнению с любой актуальной версией ОС 10.3.2. При этом никакой защиты от аппаратного сброса в альфа-сборке нет. Шах и мат: достаточно зайти на любой тематический форум, посвященный смартфонам BlackBerry, и ты найдешь работающую ссылку на пресловутую прошивку. Да, их удаляют, но пользователи продолжают их выкладывать.

К слову, все сказанное никак не относится к телефонам BlackBerry под управлением Android.

Заключение

Невозможно сделать систему защиты сильнее, чем ее самое слабое звено. В случае с BlackBerry достаточно было обнаружить прошивку (сделанную и опубликованную самой BlackBerry), на которую можно перейти для обхода защиты. Android — вечная тема для шуток; безопасности за редкими исключениями на этой платформе нет. Не один баг, так другой, брешь всегда находится. С Windows Phone сложнее: загрузчики на некоторых моделях можно разблокировать и защиту от сброса при некотором умении обойти, но стоит ли овчинка выделки — непонятно. А самая популярная цель для воришек всех мастей — Apple iPhone — сияет в гордом одиночестве: защиту от аппаратного сброса на относительно свежих поколениях устройств, хоть что-то стоящих в глазах воришек, обойти не получится без аппаратного вмешательства.

Наши рекомендации пользователям Android: если защита от аппаратного сброса есть — используй ее. Включи блокировку экрана, отключи Smart Lock, активируй шифрование. Не брезгуй обновлениями прошивок и патчами безопасности. Украли телефон? Звони в полицию, звони провайдеру — пусть внесут его IMEI в черный список, блокируй телефон удаленным способом или сразу стирай данные. Дальнейшее от тебя не зависит.

Как разблокировать iPhone без пароля. Есть целых 8 способов

В закладки

Совершенной защиты не существует – есть лишь разные степени надёжности. Это касается и айфонов.

Недавно мы объясняли, как важно иметь цифро-буквенный пароль блокировки, а не стандартный 6-циферный в iOS. Но это только вершина айсберга, а под ним – настоящий хардкор.

Рассказываем, как обходят способы блокировки iPhone и можно ли от этого защититься.

Как устроена система защиты пароля в iOS, коротко

Если вы 10 раз введете неправильный пароль, девайс заблокируется. После первых 5 попыток придется ждать 1 минуту, затем время до следующей попытки ввода будет увеличиваться.

Если вы понимаете, что пароль уже не вспомните, Apple предлагает стереть все данные с устройства. Это вполне ОК, если у вас есть бэкап. О трех простых способах сохранить данные читайте здесь.

Удалить пароль с iPhone или iPad можно только с помощью компьютера. Инструкция на сайте Apple. Если нет ПК, можно обратиться в авторизованный сервисный центр или розничный магазин, там предоставят.

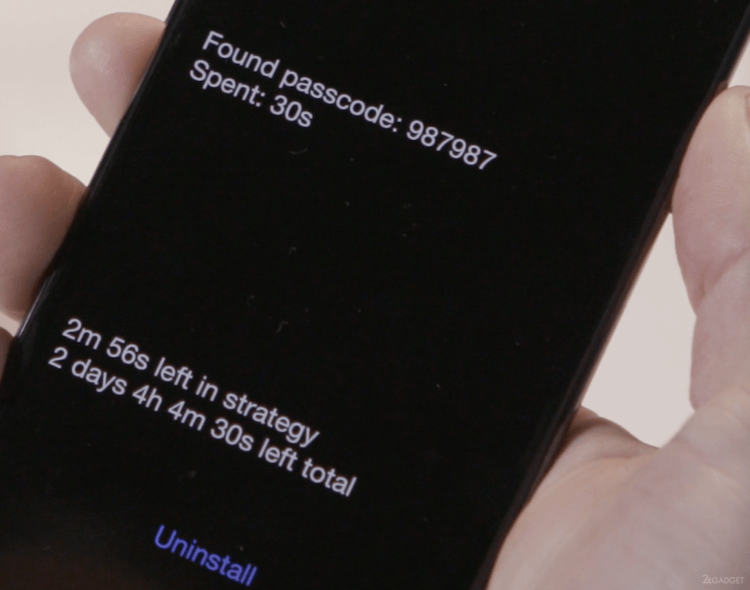

Защита пароля в iOS действует хуже в режиме DFU

DFU (device firmware update) – особый режим, который дает доступ к инженерному меню, позволяет восстановить прошивку и т.д. Фокус в том, что в DFU нет ограничений на количество попыток ввода пароля.

Таким образом, если задаться целью, можно подобрать код и разблокировать смартфон. Если лень вводить цифры вручную, можно купить гаджет для автоперебора за 500 долларов (уже дешевле). Но есть и более профессиональные системы, они куда дороже.

Посмотрим, как это делают профессионалы. В образовательных целях, разумеется.

1. Как обходят Face ID

Когда Face ID только появился в iPhone X, в нем было полно дыр. Apple утверждала, что систему распознавания лиц не обойдут даже близнецы.

Но что-то пошло не так. Face ID порой принимал детей за их родителей. А одна покупательница дважды возвращала смартфон в магазин – тот упорно путал её с коллегой. В общем, система была неудобной и небезопасной.

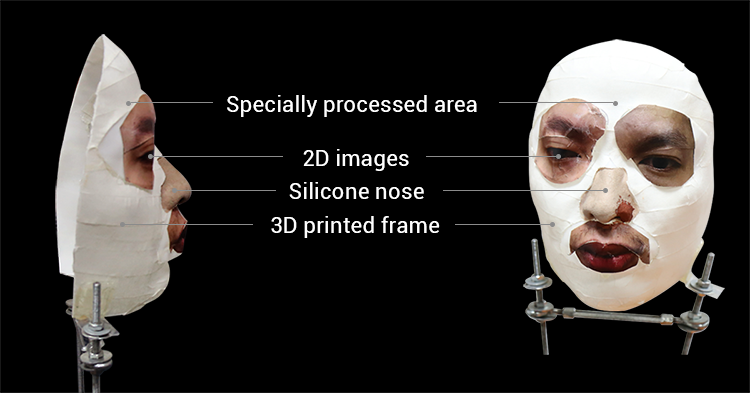

Вьетнамская компания Bkav потратила всего 150 долларов, чтобы создать маску-обманку для Face ID. Основу напечатали на 3D-принтере, нос сделали из силикона, глаза и рот распечатали и наклеили на макет.

Face ID принял маску за владельца:

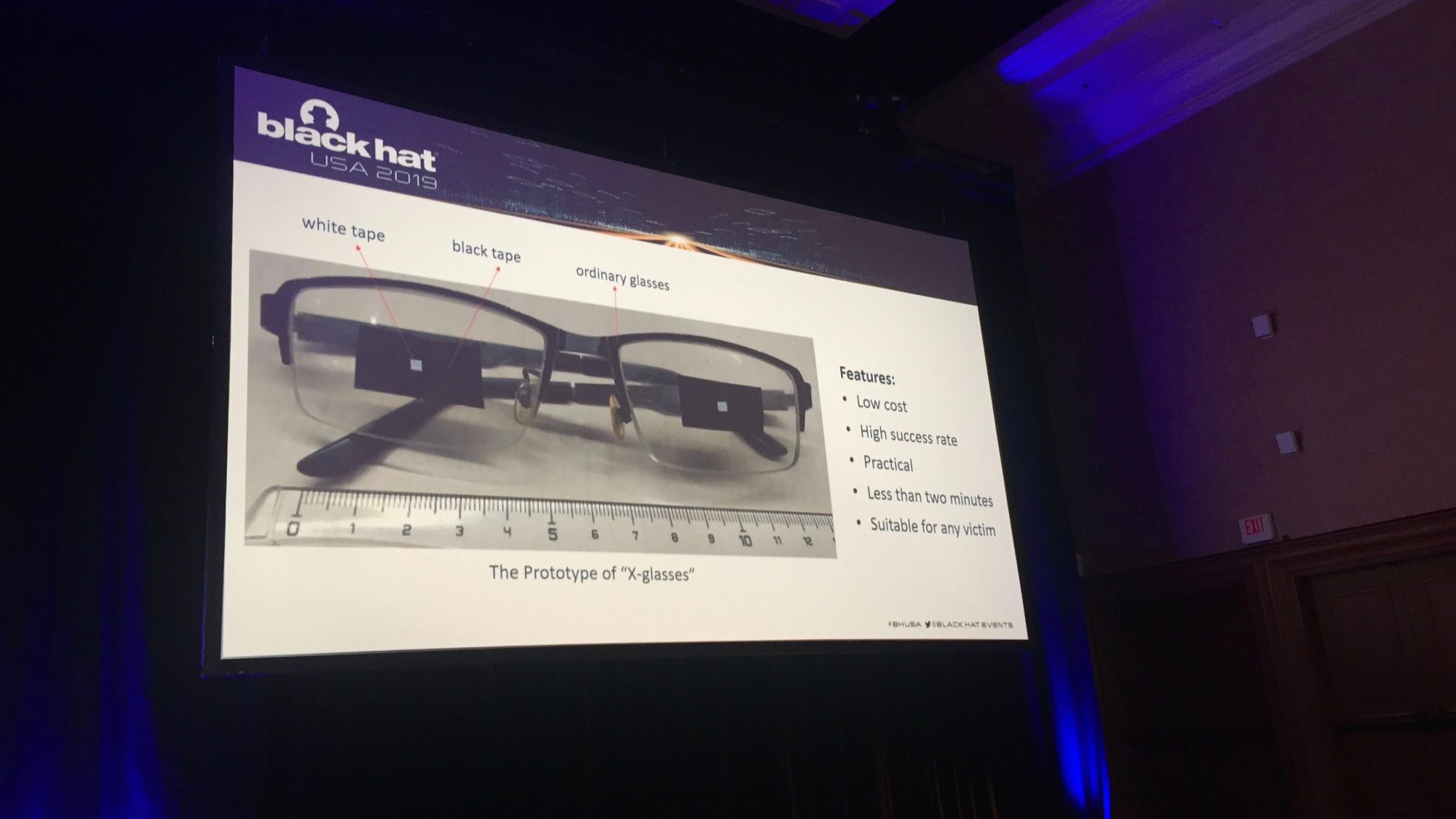

Вскоре это пофиксили. Но в августе 2019 года нашли ещё более забавный способ разблокировки. Исследователи Tencent показали, как обмануть Face ID с помощью обычных очков и изоленты.

Если на вашем iPhone активирована функция распознавания внимания, смартфон регулярно проверяет, смотрите ли вы на экран. Но если на вас надеты очки, то Face ID не будет считывать 3D-информацию в области глаз. Система считает, что там чёрные зоны с белыми точками.

Итак, если вы спите или потеряли сознание, то ваш смартфон будет легко разблокировать. Специалисты просто наклеили квадраты изоленты с точками-прорезями посередине на очки и надели их на “спящего” коллегу. И его iPhone успешно разблокировался.

Дыру уже закрыли. Но осадочек остался.

2. Как подделывают отпечатки пальца

Система Touch ID хеширует цифровые сканы отпечатков и сохраняет хеши в защищенной области Secure Enclave, отделенной от основного хранилища.

Когда вы пытаетесь заблокировать iPhone с помощью отпечатка, Touch ID сверяет новый код с данными из Secure Enclave. А расшифровка отпечатка пальца хранится в оперативной памяти и только сразу после сканирования.

Конечно, это куда круче, чем сканы-картинки в определенных папках (таким грешили некоторые китайские девайсы). Но… Touch ID первого поколения можно было обмануть с помощью листа бумаги с распечатанным в разрешении 2400 dpi отпечатком. Если у вас iPhone 5s, попробуйте, может сработать.

Более того: отпечаток можно снять прямо с экрана. И не только разблокировать iPhone со старым сканером, но и запретить настоящему владельцу стирать данные с него.

С более новыми моделями сложнее. Нужен 3D-принтер и материал, который смартфон примет за человеческую кожу. И достаточно точный 3D-макет пальца. И ограниченное число попыток.

Эксперт по биометрической идентификации Анил Джейн и его коллеги из Университета штата Мичиган разработали технологию производства таких “поддельных пальцев” из проводящего электрический ток силиконового состава и пигментов. Подделки обладали теми же механическими, оптическими и электрическими свойствами, что и пальцы реальных людей.

Формально технология должна была улучшить надежность сканеров. Но всё зависит от того, в чьих руках она оказалась бы.

Другие исследователи, имея лишь хорошее фото пальца немецкого министра обороны Урсулы фон дер Ляйен, сделали его 3D-модель. Снимали не палец отдельно – отпечаток кадрировали со снимка высокого разрешения.

Министр согласилась поучаствовать в эксперименте. Результат – она сама доказала, что метод действительно работает.

3. Как получить доступ через единственное сообщение

Киберэксперты Натали Силванович и Сэмюэл Гросс из Google Project Zero показали, как уязвимость CVE-2019-8641 обеспечивает доступ к паролям, сообщениям и e-mail. А ещё позволяет включать камеру и микрофон на iPhone.

Project Zero занимается поиском уязвимостей в продуктах Google и её конкурентов. Эксперты заявили: если знать Apple ID жертвы, достаточно отправить жертве сообщение, сконфигурированное особым образом.

В iOS встроена технология ASLR, которая усложняет эксплуатацию некоторых уязвимостей. Она меняет расположение важных структур данных в адресном пространстве системы: например, стека, кучи, подгружаемых библиотек, образов исполняемых файлов.

Силванович и Гросс нашли способ обойти ASLR. Используя эту и другие пять найденных уязвимостей, эксперты добились выполнения произвольного кода на iPhone. На черном рынке за информацию об этих багах заплатили бы около 10 млн долларов.

Хорошая новость: основную и самую сложную уязвимость CVE-2019-8641 закрыли в iOS 12.4.2 в сентябре 2019 года. Плохая: сколько ещё найдется подобных дыр, не знает никто. Но статистика не радует.

4. Как обойти блокировку с помощью голосовых команд

Если вы до сих пор не обновились с iOS 12, у нас плохие новости. Siri “поможет” разблокировать ваш iPhone.

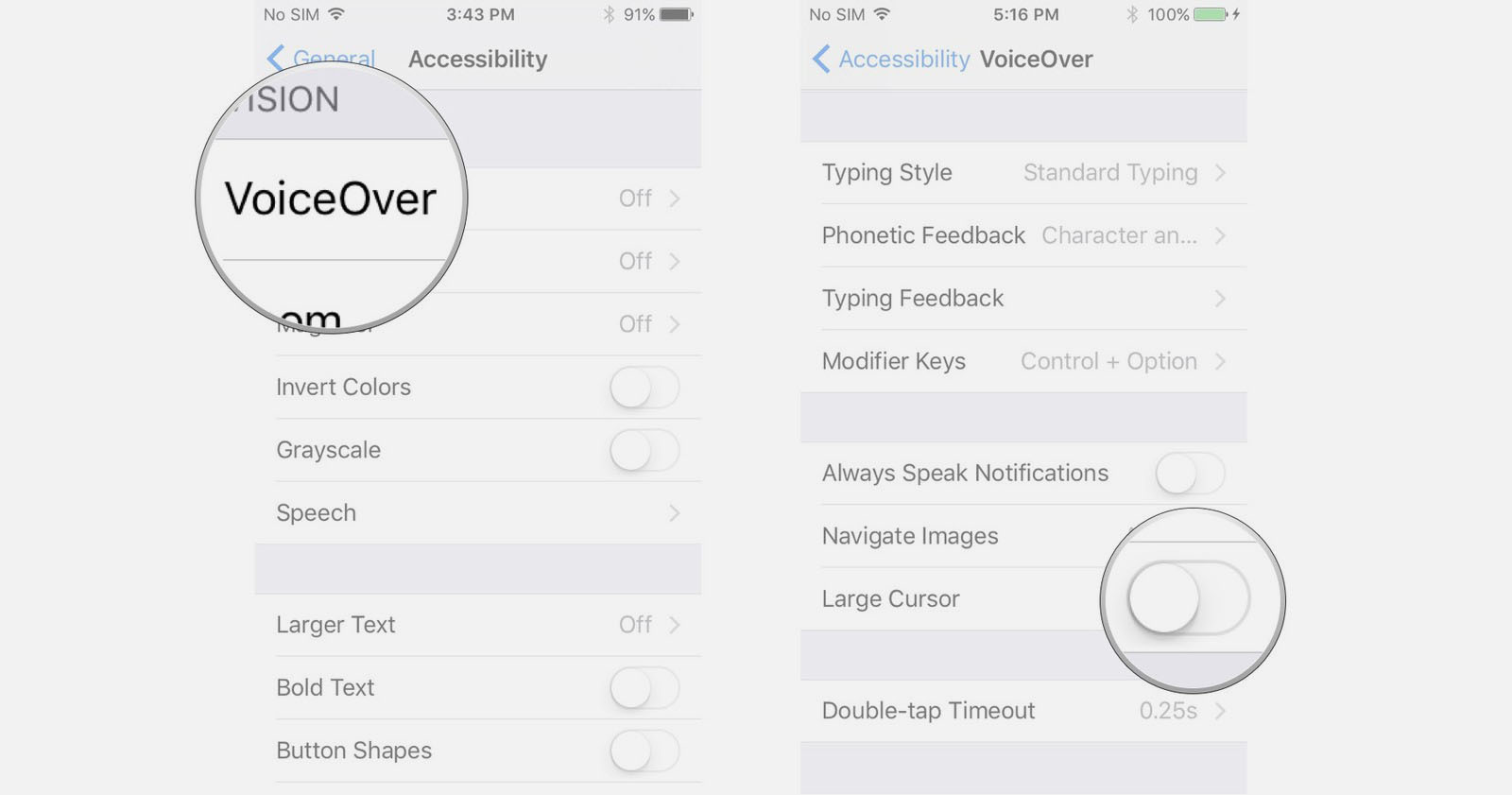

Достаточно вызвать голосовой помощник с экрана блокировки и попросить ее активировать службу VoiceOver. После этого мошенник сможет позвонить на ваш iPhone, в момент вызова выбрать на его экране ответ сообщением и нажать на клавишу «+».

Следующий этап – отправка специального сообщения на смартфон жертвы. Если служба VoiceOver активна, оно вызывает системную ошибку и открывает доступ к интерфейсу сообщений и списку последних набранных контактов, включая полную информацию о них.

Чтобы защититься от этого, запретите вызывать Siri с заблокированного экрана: это делается в меню «Настройки» — «Touch ID и код-пароль» — «Доступ с блокировкой экрана».

5. Как взламывают смартфоны ультразвуком

Специалисты из Вашингтонского университета в Сент-Луисе, Мичиганского университета и Китайской академии наук доказали, что активировать помощников можно даже ультразвуком.

Ученые использовали пьезоэлектрический преобразователь, который передавал голосовые команды с помощью ультразвуковых волн. Сигнал направлялся через твердые поверхности – например, сквозь стол, на котором лежал смартфон.

Человеческое ухо ультразвук не слышит, а смартфон реагирует на такие частоты. Твердый чехол – не помеха: даже наоборот, чем он толще и плотнее, тем лучше передает сигнал.

С помощью ультразвука ученым удалось отправлять SMS, совершать звонки и получать доступ к основным функциям. Метод сработал не только для iPhone – атаковали также модели Xiaomi, Samsung, Huawei.

Но если положить смартфон на что-то мягкое, метод не сработает. Да и полную разблокировку он не дает. К тому же Siri и другие ассистенты можно заставить идентифицировать владельца, чтобы они не реагировали на чужие голоса.

6. Как используют технику Cellebrite

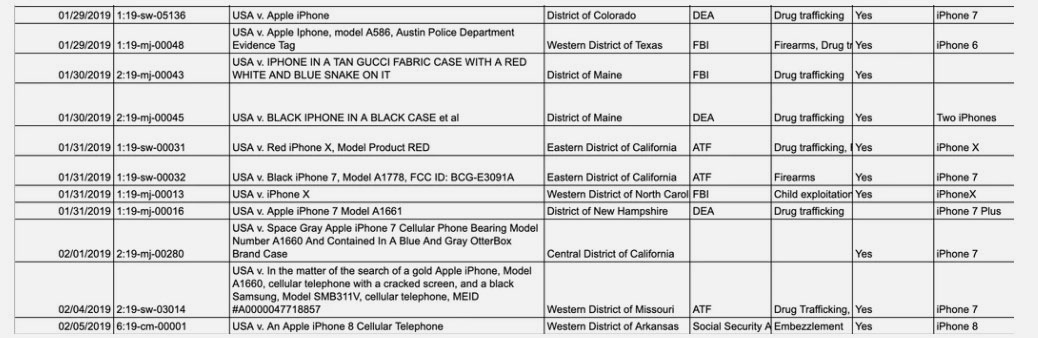

Журналисты Motherboard собрали материалы по 516 ордерам на получение данных с iPhone за 2019 год. В 295 случаях информацию удалось извлечь.

Дело здесь скорее не в технических сложностях, а в бюджетах на взлом и серьезности ситуации. У кого есть доступ к Cellebrite и GrayKey, тот гораздо ближе к успеху.

Эксперты израильской компании Cellebrite готовы взломать пароль iPhone за сутки. Но только если непосредственно получат сам смартфон. Что с ним будут делать и как извлекают информацию, специалисты не распространяются.

Кроме того, продают UFED (Universal Forensic Extraction Device – универсальное устройство для извлечения данных по решению суда) и другие подобные продукты, оборудование, софт, облачные решения, киберкиоски.

Техника работает только с прямым подключением к серверу производителя. Формально это нужно для проверки лицензии и контроля законности использования решения для взлома.

Устройства Cellebrite продаются относительно свободно. Ценник на комплект “хард + софт” стартует от 15 тыс. долларов. Но на eBay и других аукционах можно взять устаревшую модель за смешные деньги – ещё бы, она же не справится с новыми iPhone, да и лицензия может быть просроченной.

Для информации: в 2016 году Cellebrite получила 1 млн долларов за взлом iPhone 5c стрелка из Сан-Бернардино. Тогда в iOS даже не применялось шифрование, а смартфон не комплектовался сканером отпечатка пальца.

И как бы Apple не защищала устройства, вскоре после выхода новой прошивки Cellebrite подбирает к ней отмычки. Занимает это от нескольких дней до пары месяцев.

Данные сливаются из памяти смартфона, SIM-карт, карт памяти.

Как Cellebrite находит дыры в защите iPhone? Сотрудники компании, как и хакеры, постоянно охотятся за dev-fused-версиями – рабочими прототипами смартфонов.

В dev-fused, как правило, не установлена ОС, есть только инженерное меню Switchboard и отдельные компоненты. Либо производители оставили в ПО различные лазейки для тестирования. Это облегчает реверс-инжиниринг и поиск уязвимостей 0-го дня, о которых не знают разработчики.

Из лабораторий Apple вынести прототипы нереально. Проще получить их с заводов контрактных сборщиков вроде Foxconn.

Сотрудники продают компоненты, часто не представляя их реальную цену. Их можно понять – сборщики в лучшем случае зарабатывают пару десятков долларов за ненормированный рабочий день.

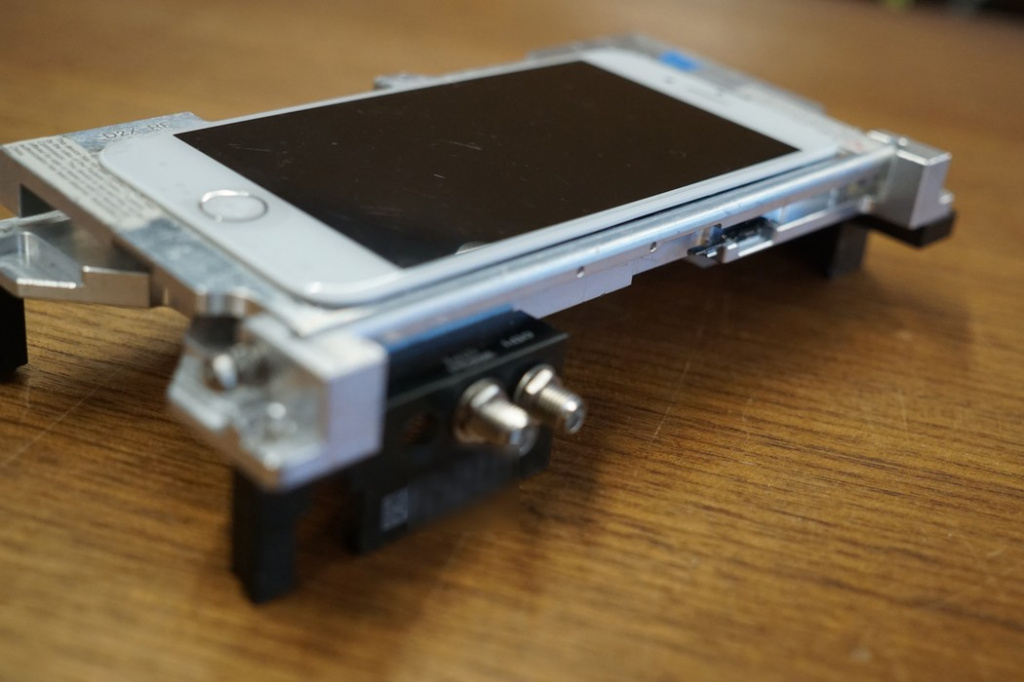

7. Как работает GrayKey

GrayKey – разработка компании Greyshift из Атланты, США. Её основал бывший инженер по безопасности Apple.

Greyshift поставляет свои решения только правоохранительным органам США и Канады. Без всяких исключений.

Устройство может подобрать код разблокировки на iPhone. С его помощью, к примеру, в январе взломали iPhone 11 Pro Max.

Скорость работы GrayKey – примерно как у Cellebrite. Код из 4 цифр взламывается за 11 минут, из 6 цифр – за 11 часов, из 10 цифр – за десятилетия (но кто им пользуется?!).

Кстати, в конце 2019 года GrayKey подорожал. Повышение цен объяснили появлением новых технологий защиты iOS от взлома и, соответственно, новой ревизией устройства – GrayKey RevC.

За лицензию на онлайн-версию инструмента просят 18 тыс. долларов США за 300 взломов в год, раньше она стоила 15 тыс. А оффлайн-версия по-прежнему стоит 30 тыс. долларов, ограничений по срокам использования нет.

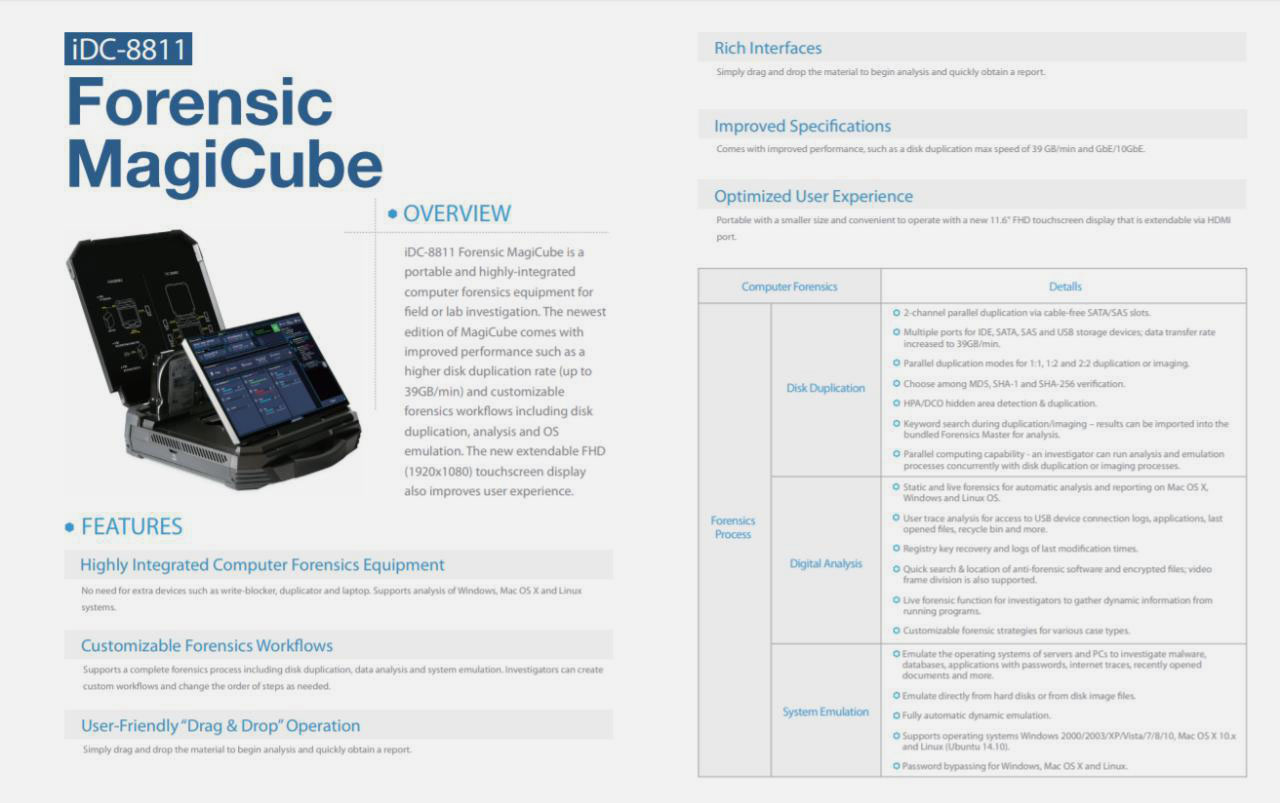

8. Как работает MagiCube, который закупал Следственный комитет

Два года назад ВВС писал о таинственных гаджетах MagiCube из Китая. Эксперты заявляли: если GrayKey и Cellebrite потребуются сутки на взлом iPhone, то китайская магия справится всего за 9 минут.

“Чемоданы” iDC-8811 Forensic MagiCube в июле 2018 года разработала компания Xiamen Meiya Pico Information. Сообщалось также, что MagiCube “заточены” на получение данных из мессенджеров. Дескать, самая ценная информация именно там.

Для анализа закупили дополнительное ПО – систему iDC-4501 для анализа данных с мобильных устройств и IFM-2008 Forensics Master для данных с ПК.

На инструменты для взлома потратили 5 млн рублей. Это две госзакупки: на 2 млн рублей – для Военного следственного управления СК РФ по Центральному федеральному округу, ещё на 3 млн – для Военного СК по Восточному ФО.

Xiamen Meiya Pico Information – не очередной ноунейм. Компания – действительно один из лидеров сегмента устройств для судебной экспертизы электроники в Китае, более 20 лет на местном и около 10 лет на международном рынке.

Но есть нестыковки. Во-первых, iDC-8811 Forensic MagiCube – это просто дубликатор жестких дисков, который работает под управлением Windows 7. Он может копировать данные и исследовать их. И только если носитель физически подключат к “кубу”. Удаленно в ваш смартфон решение залезть не сможет.

iDC-4501 на момент закупки (в июле 2018-го) мог работать с iPhone только с iOS 10.0–11.1.2. То есть без последних обновлений (iOS 11.1.2 вышла в ноябре 2017 года).

И самое главное: эта система не подбирает пароль от iPhone. А значит, его всё равно придется получать инструментами GrayKey или Cellebrite.

Собственно, UFED 4PC Ultimate от Cellebrite тоже пришлось купить. В него входит всё необходимое, в том числе UFED Physical Analyzer для глубокого декодирования информации с мобильных устройств.

Как защититься

■ Обязательно устанавливайте код доступа – это осложнит задачу взломщикам.

■ Регулярно обновляйте iOS.

■ Храните данные в облачных сервисах. Инструменты для слива информации обычно делают только копию вашей файловой системы (+ данные с SIM-карты и карты microSD), но не получают данных из облака.

■ Не ходите по подозрительным ссылкам и не открывайте письма со странными вложениями.

■ Регулярно делайте бекапы и устанавливайте пароли на них. Если что, можно будет удалить все данные со смартфона, а затем восстановить их из резервной копии.

■ Хорошо подумайте, прежде чем делать джейлбрейк. Root на вашем iPhone упрощает взломщикам задачу.

В закладки

В закладки

В закладки